IT-Sicherheit für KMU

Einleitung

In den letzten Jahren wurden vermehrt Unternehmen Opfer von Cyberkriminalität. Es entstanden Schäden in Millionenhöhe. Es gelang den Angreifern sogenannte Verschlüsselungstrojaner auf das Netzwerk zu schmuggeln, zu aktivieren und die Daten im Firmennetzwerk zu verschlüsseln oder zu stehlen. Durch ein Lösegeld konnte ein Schlüssel erworben werden, um die Daten wieder zu entschlüsseln. Eine nachträgliche Analyse der betroffenen Netzwerke deckte zum Teil erhebliche Mängel an Sicherheitsmassnahmen auf. Unsichere Administrator-Passwörter, unnötige Administratorrechte für Benutzer oder Mängel in der Schulung der Mitarbeitenden bildeten die Basis für solche Angriffe.

Ich möchte mit diesem Artikel aufzeigen, wie Sie sich als Unternehmen schützen können und welche Überlegungen angestellt werden müssen, um Ihre IT-Infrastruktur sicherer zu betreiben.

Im Weiteren möchte ich Ihnen auch einen möglichst einfachen Zugang zum Kali-Linux aufzeigen. Kali-Linux enthält mehrere Werkzeuge, um Ihre IT-Infrastruktur zu überprüfen und Schwachstellen zu finden. Ich beschränke mich hier aber auf die wichtigsten Möglichkeiten. Im Rahmen dieses Artikels ist keine vollständige Beschreibung von Kali-Linux möglich.

Ich habe mich bemüht, den Text kurz zu halten und mich auf das Wesentliche im Bereich IT-Sicherheit für Unternehmen zu beschränken. Ich habe bewusst nicht unterschieden, ob Sie Anbieter von IT-Dienstleistungen sind oder die IT nur für die Umsetzung Ihrer Geschäftsprozesse nutzen. Das gegenseitige Verständnis, auch wenn die Aufgaben noch so unterschiedlich sind, scheint mir wesentlich.

Ebenso wende im mich mit diesem Artikel nicht nur an die Systemadministrator*innen, sondern auch an die Chief Information Officer (CIO). Auch hier ist es im Rahmen der IT-Sicherheit sehr wichtig, dass ein gegenseitiges Verständnis der eher monetären und strategischen Überlegungen eines CIO mit den praktischen Herausforderungen der Systemadministratoren*innen vorhanden ist.

Dieser Artikel richtet sich somit an alle IT-Verantwortliche, wobei es auf Grund der Themenbreite verständlich ist, wenn für Sie nicht alles gleich relevant ist.

Für die Anwender der IT-Infrastruktur empfehle ich das Buch:

IT-Sicherheit für Internet- und Windows 10 Nutzer*innen,

Verlag tredition GmbH, ISBN 978-3-347-01799-3

Kali Linux

Kali Linux ist der defacto Standard für Sicherheitstests. Es bietet umfassende Möglichkeiten, Ihre Systeme auf Sicherheitslücken zu überprüfen. Neben passenden Grundfunktionen und einem bewusst sehr eingeschränkten automatischen Start von Diensten, bietet es unzählige Programme, um Sicherheitstests durchzuführen.

Installation

Am einfachsten holen Sie sich eine virtuelles Kali-Linux von

Hier finden Sie eine Liste mit den aktuellen Kali-Linux. Am Schluss der Liste sind die virtuellen Versionen aufgelistet.

Entpacken und kopieren Sie es auf einen USB-Stick. Damit sind sie mobil und können es überall direkt anwenden, sofern der Host über eine VMware oder VirtualBox verfügt.

Virtuelles Kali Linux

Bei der Verwendung eines virtuellen Kali Linux könnte es Probleme mit dem Firewall Ihres Hostsystems geben. Setzen Sie die Netzwerkverbindung Ihres virtuellen Systems auf

Bridged: Connected directly to the physical network

umso den Host-Firewall zu umgehen.

Update von Kali Linux

Mit den Befehlen (als Benutzer root) können Sie Kali-Linux aufdatieren:

sudo apt-get update

sudo apt-get dist-upgrade

Dabei wird nicht nur Kali, sondern auch die meisten Programme aktualisiert. Dies ist praktisch, kann aber auch zu unerwünschten Situationen führen. So kann z.B. das Update von OpenVAS auf Version 11 nicht automatisch durchgeführt werden. Es gibt eine Anleitung dazu, wie das manuell zu bewerkstelligen ist. Das Ganze ist aber zeitintensiv und gewisse Angaben brauchen ein hohes Spezialwissen.

Alternativ gibt es alle paar Monate eine neue, aufdatierte Version von Kali Linux. Sie lässt sich einfach herunterladen. Durch setzen des Passwortes, des Tastatur Layouts und des Power Managements ist man wieder betriebsbereit. Allerdings müssen dann gewisse Pakete (z.B. OpenVAS) erneut installiert werden.

Allfällige selbst erstellte Scripts müssen vor einer neuen Kali-Version gesichert werden. Am einfachsten lässt sich dies mit einem Kopiervorgang auf einen anderen Computer bewerkstelligen (Siehe Kapitel Datentransfer mit ftp).

Eine Empfehlung, welches die beste Form eines Updates ist, ist nicht einfach abzugeben. Es hängt davon ab, welche Programme Sie nutzen und wie Sie Kali-Linux einsetzen. So kann ein apt-get update ev. zu wenig bringen, um die neuste Version eines Programmes nutzen zu können.

Was muss gemacht werden?

Tastaturlayout festlegen

Der Keyboard Layout muss normalerweise geändert werden. Öffnen Sie dazu folgendes Menü:

![]() > Settings > Keyboard > Layout

> Settings > Keyboard > Layout

Wählen Sie das passende Keyboard Model. Mein Gerät habe ich nicht auf der Liste gefunden, doch mit einem ähnlichen Typ vom gleichen Hersteller bin ich nicht schlecht gefahren. Mit + ADD kann das gewünschte Keyboard Layout hinzugefügt, durch die Pfeiltaste ^ an den Anfang verschoben und durch anwählen aktiviert werden. Irgendwie hat das bei gewissen Versionen von Kali nicht richtig funktioniert. Ich musst mit – Remove die nicht benötigten Layouts entfernen, damit das gewünschte Layout wirklich verwendet wurde.

Passwort ändern

Die virtuelle Distribution hat den vorkonfigurierten Benutzer kali mit dem Passwort kali. Dieses Passwort muss geändert werden:

passwd kali

Folgen Sie dem Dialog für die Passwortänderung. Verwenden Sie keine Z und Y oder Umlaute. Das Passwort muss beim login normalerweise mit einem amerikanischen Tastaturlayout eingegeben werden.

Display Power Management

![]() > Settings > Power Manager

> Settings > Power Manager

Unter dem Reiter Display können Sie die Ausschaltzeiten festlegen. Erhöhen Sie die Zeiten auf 60 Minuten für den «Plugged in» Betrieb.

Kontrollieren Sie auch noch unter System, dass hier «When inactive for» über 2 Stunde ist.

Mit Kali Linux das eigene Netzwerk überprüfen

Falls Sie Kali Linux im eignen Netzwerk betreiben, so ist eine Überprüfung des Netzwerk-Firewalls nur beschränkt möglich. Um dies zu umgehen, können Sie ihren PC mit dem Kali Linux vom Netzwerk trennen und über den WLAN-Hotspot Ihres Smartphones mit dem Internet verbinden. Damit lässt sich ihr Netzwerk von aussen her überprüfen.

Erste Schritte in Kali-Linux

Kali Linux ist eine Linux Distribution, welche für Sicherheitsüberprüfungen in IT-System optimiert wurde. Aus Sicherheitsüberlegungen werden in einer Startkonfiguration nur die zwingend notwendigen Dienste hochgefahren. Zudem ist Kali Linux mit einer Vielzahl von diversen Werkzeugen wie Vulvernabilty Analysis, Password Attacks, Explotation Tools usw. ausgerüstet.

Ein paar Befehle in Kali-Linux

Für das Arbeiten mit Kali Linux macht es Sinn, sich mit den wichtigsten Linux Befehlen auseinanderzusetzen:

| Befehl | Auswirkung | Bemerkung/Beispiel |

| cd | Verzeichnis wechseln | cd usr |

| chgrp | chgrp ändert die Gruppenzugehörigkeit von Dateien und Ordnern. | |

| chmod | Berechtigungen ändern | |

| chown | Legt den Besitzer und die Gruppenzugehörigkeit von Dateien fest. | |

| df | Zeigt den belegten Speicherplatz der Partitionen auf der Festplatte an. | |

| env | Zeigt alle gesetzten Variablen mit dem Inhalt an | |

| find | Suchen von Dateien und Verzeichnissen |

find / -name *.txt Findet alle Dateien mit der Erweiterung .txt unter dem angegebenen Verzeichnis (inkl. in Unterverzeichnissen). |

| locate | Findet die Verzeichnisse, wo eine Datei sich befindet | locate bin/postgres |

| ls | Dateien in einem Verzeichnis auflisten | |

| man | Anzeigen einer Bedienungshilfe | Wichtiger Befehl. Mit man ls können mögliche Parameter von ls angezeigt werden. |

| passwd | Passwort ändern | |

| ps | Prozesse (Dienste) anzeigen | ps -x zeigt alle Prozesse an |

| pwd | Wo bin ich, Anzeige der Verzeichnisse | |

| sudo | Führt den nachfolgenden Befehl als Superuser aus | |

| whatis | Gibt Informationen zu einem Programm an. | |

| which | Wo ein Programm installiert ist. |

Abbildung ‑ Liste von Linux Befehlen

Ausführen von Programmen

Installationen (oder Updates von Programmen) müssen Sie als Superuser ausführen. Der Benutzer kali ist berechtigt dazu. Vor dem Aufruf einer Programminstallation schreiben Sie einfach sudo. Das Programm frägt Sie nach dem kali Passwort und führt danach als Superuser die Installation aus.

Normalerweise werden die Programme in den Verzeichnissen

/bin

/sbin

abgespeichert. Falls Sie ein eigenes Script schreiben und es lokal starten möchten, müssen Sie dies angeben:

Beispiel

sudo ./XY_update

Dateimodus

In der Windows-Welt wird über die Dateierweiterung (z.B. exe) angegeben, ob es ein Programm ist. In Linux ist dies anders gelöst. Jede Datei verfügt über einen eigenen Modus, welchen Sie setzen können.

Hier ein Beispiel, wie der Modus gesetzt werden kann.

chmod 777 Dateiname

Erste Ziffer (7) → Rechte Dateibesitzer

Zweite Ziffer (7) → Rechte Gruppenmitglieder

Dritte Ziffer (7) → Rechte für alle

Es gibt mehrere Arten den Modus zu setzen. In der hier gezeigten Form, wird er oktal dargestellt. Binär umgesetzt bedeutet dies, dass r = lesbar, w = schreibbar und x = ausführbar ist. Für den Dateibesitzer, die Gruppenmitglieder oder für alle Benutzer können die Berechtigungen wie folgt gesetzt werden:

| Ziffer | Modus | Berechtigung |

| 0 | – – – | Keine |

| 1 | – – x | Nur Ausführen |

| 2 | – w – | Nur Schreiben |

| 3 | – w x | Schreiben und Ausführen |

| 4 | r – – | Nur Lesen |

| 5 | r – x | Lesen und Ausführen |

| 6 | r w – | Lesen und Schreiben |

| 7 | r w x | Voll |

Abbildung ‑ Dateimodus von Linux Dateien

Datentransfer mit ftp

Mittels ftp lassen sich Dateien aus Kali Linux auf ein anderes System kopieren (put) oder Dateien von einem anderen System beziehen (get).

Sie starten ftp mit dem Befehl

ftp <ftp.Domainname>

Nachfolgend muss ein gültiger Benutzername mit Passwort eingegeben werden.

Geben Sie nach dem login das Schlüsselwort binary ein, da der Datentransfer normalerweise binär zu erfolgen hat.

binary

Danach können mit

put <Dateiname>

oder

get <Dateiname>

die Dateien kopiert werden.

Durch die Eingabe des Fragezeichens ? werden die möglichen Befehle angezeigt.

Mit disconnect kann eine Verbindung getrennt und danach mit quit eine ftp Session beendet werden.

Netzwerke

Bei Sicherheitsbetrachtungen von IT-Systemen spielt das Netzwerk eine zentrale Rolle. Das Netzwerk ist die gemeinsame Basis aller Computer-Systeme. Ein Totalausfall würde eine Organisation schwer treffen. Neben einem guten Schutz des Netzwerkes macht es Sinn, Netze aus Sicherheits- und Verfügbarkeitsgründen aufzuteilen. Dies kann über Subnetze und/oder über ein virtuelles LAN (VLAN) erfolgen. Eine Aufteilung des Netzes hat aber noch weitere Vorteile:

-

- Das Broadcast wird beschränkt und die Netzlast dadurch geringer.

-

-

- Die betriebliche Organisation (Verkauf, Fertigung usw.) lässt sich entsprechend aufteilen.

-

- IP basierte Dienste wie Telefonie, Multimedia usw. können separiert werden

-

- Höhere Sicherheit, da bei Angriffen oder Störungen nur ein Teil der Infrastruktur betroffen sein könnte (wie bereits vorgängig erwähnt).

Es gibt aber auch Nachteile:

-

- VLAN benötigt managed Switches

-

-

- Ggf. müssen Geräte bei einem Subnetzwechsel umkonfiguriert werden

-

- DHCP wird in der Anwendung komplexer.

-

- Es braucht eine Netzwerkplanung.

-

- Generell gibt einen hohen Planungs- und Verwaltungsaufwand

Eine Netzwerkaufteilung in Subnetze und VLAN kann auch kombiniert eingesetzt werden, da die Unterteilung bei Subnetzen auf der IP Ebene (OSI Level 3, Network) und beim VLAN auf der MAC Ebene (OSI Level 2, Data Link) erfolgt.

Subnetze versus VLAN

VLAN und Subnetz haben ihre Vor- und Nachteile. Beispielsweise ermöglicht VLAN die Erstellung verschiedener logischer und physischer Netzwerke, während Subnetze nur die Erstellung verschiedener logischer Netzwerke ermöglicht. Wenn jedoch ein Netzwerk-Sniffer verwendet wird, können Benutzer aus einem Subnetz die Existenz anderer Subnetze feststellen. Dies passiert Benutzern unterschiedlicher VLANs nicht. Also VLAN vs Subnet: Welches bevorzugen Sie?

Subnetze

Eine Aufteilung eines Netzwerkes in Subnetze basiert auf der IP-Adresse.

Eine IPv4 Adresse wird durch 4 x 8 Bit dargestellt (z.B.):

Binär:

11000000.10101000.00000001.10000001

Dezimal:

192.168.1.129

Die linke Seite einer Ipv4 Adresse ist der Netzwerkteil (sollte für alle Geräte im Netzwerk gleich sein). Der rechte Teil ist der Geräteteil (sollte für jedes Gerät anders sein)

Die Trennlinie zwischen diesen beiden Teilen erfolgt durch die Subnetzmaske (z.B.):

255.255.0.0

| Bitweise logisch | Ipv4 Adresse | 11000000.10101000.00000001.10000001 | 192.168.1.129 |

| Und | Subnetzmaske | 11111111.11111111.00000000.00000000 | |

| = | Netzwerkteil | 11000000.10101000.00000000.00000000 | 192.168. |

| Bitweise logisch | Ipv4 Adresse | 11000000.10101000.00000001.10000001 | 192.168.1.129 |

| Und | Not Subnetzmaske | 00000000.00000000.11111111.11111111 | |

| = | Geräteteil | 00000000.00000000.00000001.10000001 | 1.129 |

Abbildung ‑ Netzwerk- und Geräteteil einer Adresse

Daraus lässt sich erkennen, dass die Subnetzmasken den Netzwerkteil bestimmt und somit den Bereich für den Geräteteil entsprechend verkleinert (oder vergrössert).

Hier ein paar mögliche Aufteilungsformen:

| CIDR Notation | Dezimal | Binär | Adressen |

| /20 | 255.255.240.0 | 11111111.11111111.11110000.00000000 | 16×256 |

| /21 | 255.255.248.0 | 11111111.11111111.11111000.00000000 | 8×256 |

| /22 | 255.255.252.0 | 11111111.11111111.11111100.00000000 | 4×256 |

| /23 | 255.255.254.0 | 11111111.11111111.11111110.00000000 | 2×256 |

| /24 | 255.255.255.0 | 11111111.11111111.11111111.00000000 | 256 |

| /25 | 255.255.255.128 | 11111111.11111111.11111111.10000000 | 128 x 1 |

| /26 | 255.255.255.192 | 11111111.11111111.11111111.11000000 | 64 x 1 |

| /27 | 255.255.255.224 | 11111111.11111111.11111111.11100000 | 32 x 1 |

Abbildung ‑ Aufteilen der Adresse

Beispiel für eine Subnetzaufteilung

Wir gehen von einem Netzwerkteil von 192.168.1 aus (Microsoft, 2020):

Wir nehmen eine Subnetzmaske von 255.255.255.192/26

und erweitern damit den Netzwerkteil der Adresse um 2 Bit

| Ipv4 Adresse | 11000000.10101000.00000001.XXXXXXXX | 192.168.1.X |

| Subnetzmaske | 11111111.11111111.11111111.11000000 | |

| Subnetz 0 | 11000000.10101000.00000001.00XXXXXX | 192.168.1.1-62 |

| Subnetz 1 | 11000000.10101000.00000001.01XXXXXX | 192.168.1.65-126 |

| Subnetz 2 | 11000000.10101000.00000001.10XXXXXX | 192.168.1.129-190 |

| Subnetz 3 | 11000000.10101000.00000001.11XXXXXX | 192.168.1.193-254 |

Abbildung ‑ Beispiel einer Aufteilung in Subnetze

Da Adressen mit nur Nullen oder Einsen ungültig sind, können die Geräteadressen 0, 63, 64, 127, 128, 191, 192 oder 255 nicht verwendet werden.

Da ein Ziel der Subnetze darin besteht, dass Sie Ihre Geräte logisch zusammenfassen, ist es natürlich zwingend notwendig, dass Sie die IP-Adresse Ihrer Geräte sowie die Subnetzmasken entsprechend festlegen und verwalten.

VLAN (Virtuelles LAN)

Ein grosses LAN lässt sich auch virtuell in kleinere Netze aufteilen. (Zisler, 2012). Ein virtuelles Netz wird mit sogenannten managed Switches aufgebaut. Preislich sind sie attraktiv, die Verwaltung ist aber nicht trivial. Sie kann aber durch eine vorausschauende Netzwerkplanung, unter dem Einbezug aller Nutzer, im Griff gehalten werden. Siehe auch Was ist ein MAC-basiertes VLAN und wie funktioniert es mit meinem Managed Switch?

Sicherheitsüberlegungen

Managed Switches sind komplexe Geräte. Sie lassen sich innerhalb einer Firma angreifen. Auch wenn dies eher als Schabernack zu verstehen ist, sollen gewisse Sicherheitsmassnahmen ergriffen werden (Zisler, Computer-Netzwerke, 2012):

-

- Unbenutzte Anschlüsse vom Switch trennen

-

-

- In einem abschliessbaren Schrank platzieren

-

- Sicherheitsmassnahmen des Switches aktivieren

-

- Sicheres Kennwort verwenden

-

- Wenn möglich auf dynamisches VLAN verzichten

-

- Port-Trunking deaktivieren, falls ein Port nicht mit einem anderen Switch verbunden ist

-

- Regemässiges aufdatieren der Firmware.

Analyse eines Netzwerkes

Hier einige Befehle, wie Sie Ihr Netzwerk überprüfen können. Die meisten Befehle sind in der Grundinstallation vorhanden und müssen nicht nachträglich installiert werden. Es empfiehlt sich, die Befehle in der Regel als Administrator auszuführen.

Bei Windows müssen Sie dazu das Programm cmd.exe als Administrator starten und können in der Konsole die Befehle eingeben.

Windows Taste -> Windows-System -> Eingabeaufforderung anwählen -> rechte Maustaste -> Mehr -> Als Administrator ausführen

Bei Kali öffnen Sie ein Konsolenfenster und starten darin die Befehle als Superuser:

sudo Befehlsname

Wer bin ich (Windows, Kali)

whoami gibt Rechner-/Benutzername an

Eigene IP-Adresse im LAN herausfinden (Windows)

Windows Taste > Einstellungen > Netzwerk und Internet > Netzwerkeigenschaften anzeigen

ipconfig (Windows)

Es zeigt die Hardwareadressen bzw. die IP-Adressen der von einem PC verwendeten Adapter an.

ipconfig /all

netstat (Windows, Kali)

Ermitteln von TCP-Sockets, Verbindungen und Routen am eigenen Rechner. Die Parameter unterscheiden sich zwischen Windows und Kali und bedeuten nicht immer das gleiche.

netstat ? Gibt alle Netstatbefehle aus.

netstat -ano Übersicht über die involvierten Dateien

netstat -b Übersicht über die involvierten ausführenden Dateien

netstat -r Auflisten der Routen

ping (Windows, Kali)

Gibt die Erreichbarkeit eines Netzwerkgerätes über die IP-Adresse im Netz an.

ping -? Gibt alle Parameter für ein ping an

ping <Zielname> Gibt an, ob ein Netzwerkgerät mit einer vorgegebenen Zieladresse erreichbar ist.

Bei gewissen Firewall-Einstellungen in Windows 10 Rechnern, liefern diese keine Antwort auf ein ping. Der Rechner ist dann aber im ARP Cache registriert. Die Idee ist jetzt folgende: Ich versuche alle Rechner anzupingen und schau dann einfach auf den ARP-Cache. Folgende Befehlszeile sollte nun alle Rechner des lokalen LAN auflisten (LiBe.net, 2019)

(for /l %i in (1,1,255) DO start /min ping 192.168.0.%i -n 1) && timeout 10 && arp -a

Subnetze können durch anpassen der IP-Adresse beim ping Befehl erreicht werden.

Erklärung zum Programm:

For Schlaufe:

for [<Parameter>] <Variable> in (<Satz>) do <Befehl>

/l Zählschleife zählt von einem Start- zu einem Endwert mit einer Schrittweite (step).

(1,1,255) (Start, Step, End)

start /min Startet ein neues Fenster minimiert

ping 192.168.0.%i -n 1 Sendet 1 Echoanforderung

&& nächste Befehlszeile

arp -a Anzeige der ARP Tabelle (Address Resolution-Protokoll) im Netzwerk

arp (Windows, Kali)

Die ARP Tabelle zeigt die Zuordnung der Internetadressen zu den Physischen Adressen (Mac-Adresse) der beteiligten Geräte an. Die Zuordnungen lassen sich auch über arp verändern. arp ist nur für Ipv4 möglich.

arp -? Zeigt alle Parameter

arp -a Zeigt die arp Tabelle an

Eine Zuordnung von mehreren IP-Adressen auf eine MAC-Adresse weisst auf einen Man-in-the -Middle Angriff hin. Der Datenverkehr wir über ein Gerät geleitet.

Nmap (Windows, Kali)

Nmap muss auf Windows zusätzlich installiert werden. Bei Kali ist es ein Teil der Grundausrüstung.

Nmap findet offene Ports in einem Netzwerk. Sofern der entsprechende Parameter gesetzt ist, versucht es auch das Betriebssystem des Gerätes herauszufinden

nmap <Parameter> <IP-Bereich> -p<Portbereich>

-v Gibt diverse Zwischeninformationen aus

-A Versucht, das Betriebssystem herauszufinden und die Traceroute

-O Versucht, das Betriebssystem herauszufinden

<IP-Bereich> z.B. 192.168.0.0-100 192.168.0.12,13,14 192.168.0.*

-p<Portbereich> Portnummer bzw. Portbereich

Die Wildcard * kann eine sehr hohe Scanzeit verursachen.

Im Kapitel 14.2 Nmap finden Sie weitere Infos zu Nmap

MAC-Adresse (Media-Access-Control)

MAC-Adresse (auch physikalische Adresse genannt), beschreiben eindeutig ein Gerät (Netzwerkkarte, Router usw.) Sie werden weltweit verwaltet. Über

lässt sich ein Gerät identifizieren.

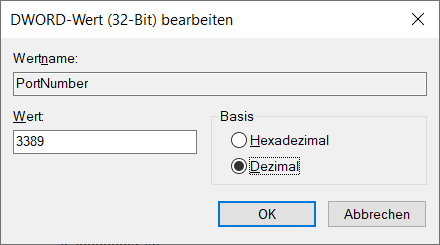

Port finden in Windows

Windowstaste + R > regedit

Suchen Sie den Schlüssel RDP-Tcp, danach öffnen Sie die Portnummer.

Abbildung ‑ Portnummer von RDP-Tcp

Das RDP-Tcp hat die Portnummer 3389, was das Standard TCP Port für das Remote Desktop Protocol ist.

Anzeigen einer Internetroute (Windows)

Geben Sie in der Konsole den Befehl tracert mit der Zieladresse ein.

z.B. tracert www.google.com

Es wird Ihnen der Weg ihrer Anfrage über alle Hops angezeigt. Am Schluss finden Sie die IP-Adresse ihres Zielgerätes .

Hop: Zwischenschritt auf dem Weg von einem Netzwerksegment zum nächsten. Kann auch als Synonym für die Zwischenstation selbst, also den Router bzw. das Gateway verwendet werden.

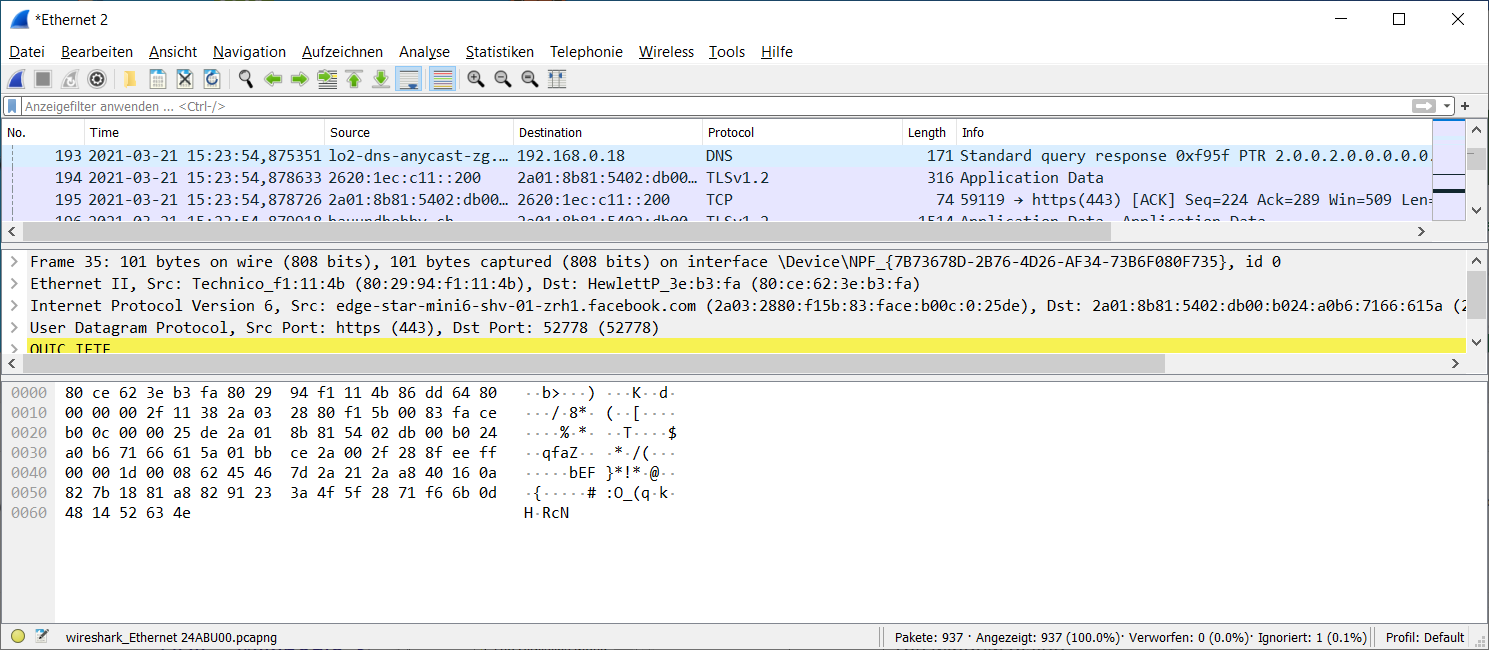

Wireshark (Windows, Kali)

Wireshark ist ein mächtiges Werkzeug um den Datenverkehr einer Schnittstelle aufzuzeichnen. Dabei stehen viele Filter zur Verfügung, um Protokolle, Befehle usw. herauszufiltern. Bei der Aufzeichnung wird der Datenverkehr auch in eine Datei abgespeichert. Durch ein nachträgliches Öffnen der Datei mittels Wireshark lassen sich die Daten in aller Ruhe analysieren.

Wie bereits erwähnt, sind die Filtermöglichkeiten riesig. Als Beispiel hier eine Möglichkeit, um Anmeldedaten ohne SSL-Verschlüsselung zu finden:

Unter dem Menü

Tools > Anmeldedaten

werden alle gefundenen Anmeldedaten aufgelistet. Falls die Liste leer ist, wurde nichts gefunden.

Firewall

Ein Firewall ist eine Netzwerkkomponente, welche ein Gerät oder ein lokales Netzwerk schützt. Je nach Art des Firewalls arbeiten sie auf verschiedenen Schichten des OSI-Modells. Es gibt mehrere Formen von Firewalls wie:

-

- Personal Firewall

-

- Externer Firewall

-

- WEB Application Firewall

-

- …..

Ein Firewall schliesst alle unbenutzten Ports und überprüft den Datenverkehr über die geöffneten Ports auf mögliche Angriffe. Zusätzlich bieten sie auch noch Intrusion Detection Systeme“ (IDS) und „Intrusion Prevention Systeme“ (IPS) an, um einen weiteren Schutz gegen allfällige Einbruchsversuche von aussen zu erkennen bzw. zu verhindern.

Wirkungsarten der Firewall

Paketfilter

Der Firewall überwacht Anhand von vorgegebenen Regeln die IP-Adressen von Quell- und Zielsystem, das Übertragungsprotokoll und die angesprochenen Ports. Er arbeitet hauptsächlich auf der OSI-Schicht 3 (Netzwerkebene). Werden die Regeln eingehalten, kann das Paket weitergeleitet, verworfen oder mit einer Bemerkung versehen werden. Da jedes Paket für sich alleine betrachtet wird, gibt es dafür auch die Bezeichnung «zustandslose Datenfilterung».

Zustandsorientierte Paketüberprüfung

Der Firewall überprüft die Pakete zusätzlich daraufhin, ob sie zu einer im Aufbau befindlichen, einer bestehenden oder unterbrochenen Verbindung gehören (Statfull Packet Inspection). Die Analyse der Pakete erfolgt auf der OSI-Schicht 4 (Transportschicht). Somit kann der Firewall auch überprüfen, ob eine Verbindung vollständig und korrekt abgelaufen ist. Die CPU-intensive Analyse der Pakete ist danach beendet. Alle nachfolgenden Pakete können nun leicht dieser Verbindung zugeordnet und somit schnell weitergereicht werden.

Anwendungsorientierte Firewalls

Eine weitere Möglichkeit ihr Computer (oder Netzwerk) zu schützen, ist die Anwendungen zu überwachen. Die meisten Personal Firewalls auf einem PC verfügen über diese Möglichkeit. Die Filterung von unerwünschten Daten erfolgt hier auf der OSI-Schicht 7 (Anwendungsschicht). Zusammen mit der Paketfilterung lässt sich damit ein PC gut schützen.

Für WEB-Dienste hat sich in den letzten Jahren der WEB Application Firewall (WAF) etabliert. Auch er arbeitet auf der OSI-Schicht 7.

In den folgenden Kapiteln werden Firewall-Lösungen mit ihren Grundkonzepten und Schutzmöglichkeiten aufgezeigt.

Firewall mit DMZ

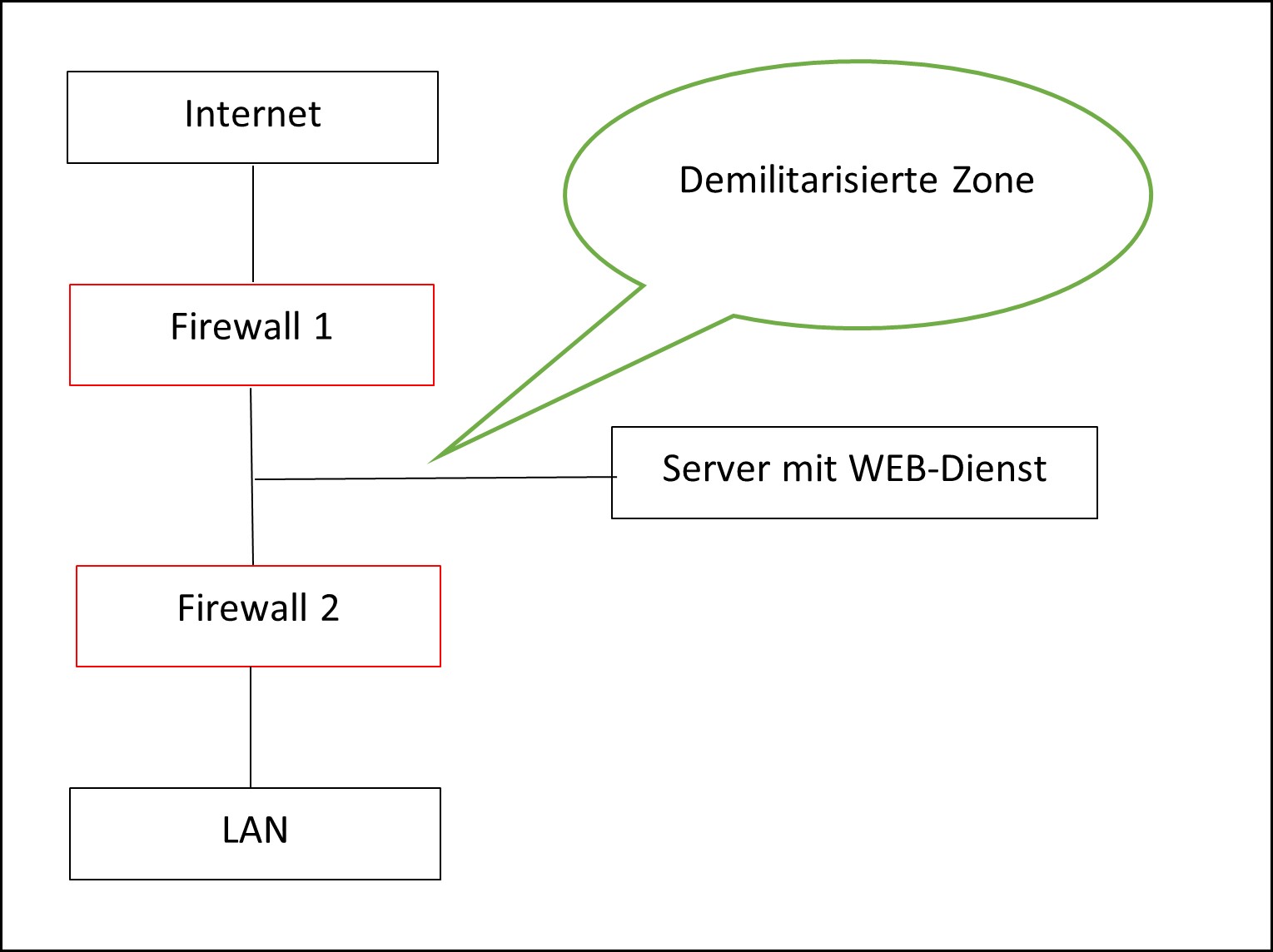

Ein Provider, welcher WEB-Dienste anbietet, muss seine Server sorgfältig schützen. Eine Möglichkeit besteht darin, sie in einer Demilitarisierten Zone (DMZ) zu betreiben:

Abbildung ‑ Server in demilitarisierten Zone

Für den Fall eines Mail-Dienstes lassen sich die folgende Filterregeln aufsetzen. Bei diesem Beispiel gilt es zu beachten, dass nicht inhaltlich nach den genannten Protokollen, sondern den zu dem entsprechenden Netzwerkdienst gehörenden TCP- bzw. UDP-Ports gefiltert wird (Wikipedia, Firewall, 2020):

-

- Aus dem Internet sind zum Mailserver in der DMZ Mail-Dienste (SMTP – TCP-Port 25, POP3 – TCP-Port 110 und IMAP – TCP-Port 143) erlaubt.

-

-

- Der Mailserver darf aus der DMZ in das Internet Mails per SMTP verschicken und DNS-Anfragen stellen.

-

- Aus dem lokalen Netz sind Administrationsdienste (SSH, Remote Desktop, Backup – TCP-Port 22) zum Mailserver erlaubt.

-

- Alle anderen Pakete in oder aus der DMZ werden in eine Logdatei geschrieben und danach verworfen.

Die Filterentscheidungen werden für jedes Paket einzeln und unabhängig getroffen.

Sicherheitsüberlegungen

Die DMZ bietet eine hohe Sicherheit bezüglich der Schicht 3 Angriffen und wird bei einer zusätzlichen zustandsorientierten Paketüberprüfung auch auf die Transportschicht erweitert. Die Sicherheit lässt sich durch die folgenden Massnahmen noch steigern:

-

- Firewalls von unterschiedlichen Herstellern einsetzen. Damit wird bei einer allfälligen Sicherheitslücke eines Firewalls nicht gerade auch der zweite Firewall zum Sicherheitsrisiko.

-

-

- Nur Dienste innerhalb einer DMZ, welche für eine WEB Anwendung zwingend nötig sind, aktivieren. Allfällige weitere Dienste auf dem Server nicht starten. Server so gut wie möglich «abdichten» (Passwort usw.)

-

- Server, Firewalls und Anwendungen softwaremässig immer auf dem neusten Stand halten.

-

- Ggf. einen Malware-Scanner einsetzen.

-

- Zusätzlich einen anwendungsorientierten Firewall betreiben.

WEB Application Firewall (WAF)

WEB Application Firewalls sind anwendungsorientiert und arbeiten auf der OSI Schicht 7. Wie eine «Gouvernante» überwachen sie die Nutzung der Anwendung über den HTML Protokollverkehr. Sie folgen den Empfehlungen von OWASP TOP 10 (Open Web Application Security Project) (Bulger, 2020) und leisten dabei erstaunliches:

-

- Erkennen von Cross-Site Scripting (XSS) d.h. den Versuch Code (typischerweise JavaScripts) in Eingabefelder von Formularen einzugeben, um so z.B. ein Cookie zu stehlen (Tim Philipp Schäfers, 2018)

-

-

- Erkennen von SQL-Injektion d.h. den Versuch SQL-Code über ein Eingabefeld einzugeben, hinter dem eine Datenbank steht (Tim Philipp Schäfers, 2018)

-

- Erkennen von Parameter Tampering d.h. die Veränderung der Parameter einer URL Abfrage, umso in die Anwendung einzugreifen z.B. durch Umleitung auf eine gefälschte WEB-Seite.

-

- ……..

Eine WAF muss für eine Anwendung konfiguriert werden, wobei die WAF aber auch selbstlernend ist. Anhand einer Liste können Regeln eingesehen, hinzugefügt oder auch inaktiv geschaltet werden.

Betreiben einer WAF

Es gibt verschiedene Möglichkeiten eine WAF zu betreiben:

-

- Als Plug-in für einen WEB Server

-

-

- Direkt in die Anwendung integriert

-

- Als Revers Proxy. D.h. Die Benutzer aus dem Internet verbinden sich mit dem Proxy. Dadurch bleiben die internen Adressen verborgen und das interne Netzwerk muss nicht bekannt sein.

-

- Als Cloud-Lösung

WLAN

Eigenschaft

WLAN ist eine funkbasierte Datenkommunikationsform. Dabei findet ein Datenaustausch über festgelegte Frequenzen statt. Normalerweise zwischen einer WLAN- Basisstation (welche auch das Routing übernimmt) und einem mobilen Gerät. Bei der Modulationsfrequenz von 2,4 GHz stehen in Europa 13 nutzbare Kanäle zur Verfügung, bei 5 GHz sind es 19 Kanäle (Wikipedia, 2020). Im Allgemeinen ist die Reichweite von 5 GHz etwas geringer als von die 2,4 GHz. Örtliche Gegebenheiten wie Mauern, Böden usw. können durch tiefere Frequenzen besser durchdrungen werden.

Die unterschiedlichen Kanäle verhindern, dass sich benachbarte WLAN-Basisstationen gegenseitig stören. Normalerweise merkt der Nutzer nichts davon, die freien Kanäle werden automatisch gesucht. Es ist aber auch so, dass eine WLAN-Basisstation gleichzeitig mehrere Kanäle nutzen kann.

Über die CMD Konsole in Windows lassen sich die sichtbaren Netzwerke mit den Kanälen anzeigen

netsh wlan show networks mode=bssid

Über einen Kanal können mehrere mobile Geräte angesprochen werden. Die Anzahl Geräte wird dabei theoretisch durch den Router begrenzt, praktisch aber durch die Bandbreite des Kanals limitiert.

Unverschlüsseltes WLAN

Unverschlüsseltes WLAN erlaubt den Zugriff für jedes Gerät, welches sich im Funkbereich des WLANs befindet. Aus Sicherheitsüberlegungen ist davon abzuraten. Persönlich habe ich das schon in Hotels angetroffen, ohne dass die Gäste speziell darüber informiert wurden. Man kann diese Installation als problematisch bezeichnen, was sie auch ist. Hingegen ist die weitaus gebräuchlicher Methode mit einer SSID und einem Passwort zu arbeiten auch nicht viel sicherer, da alle das gleiche Passwort benutzen.

Verschlüsseltes WLAN

Der Datenverkehr zwischen den Geräten und dem Access Point lässt sich verschlüsseln. Über eine SSID (Service Set Identifier) lässt sich ein WLAN bezeichnen und den Datenverkehr mit Hilfe eines Passwortes verschlüsseln. Dazu werden diverse Verschlüsselungsalgorithmen angeboten:

-

- WEP2 (Wired Equivalent Privacy), Verschlüsselungsalgorithmus RC4

-

-

- WPA2 (Wi-Fi Protected Access), Verschlüsselungsalgorithmus AES

WEP2 ist nicht sicher, da das Passwort aus dem Datenstrom durch geeignete Verfahren herausgefunden werden kann. WPA2 gilt momentan als sicher, sofern sichere Passwörter verwendet werden.

Grundsätzlich besteht hier aber das Problem, dass alle Teilnehmenden in einem solchen WLAN-Netz über das gleiche Passwort verfügen, eine Datenentschlüsselung ist somit einfach möglich.

Zudem lässt sich das Passwort auf einem Windows Rechner einfach auslesen. Über die CMD Konsole lässt sich durch die folgende Eingabe das Passwort anzeigen:

netsh wlan show profile «Monzoon» key=clear

Monzoon ist hier der Name des Netzwerkes.

Ein mangelhafter Schutz in solchen Netzwerken ist nicht das einzige Problem. Da die Nutzung anonym ist, kann dies für kriminelle Aktivitäten missbraucht werden. Der Anbieter eines solchen WLANs kann zur Verantwortung gezogen werden.

Eine Abhilfe bietet hier das EAP (Extensible Authentication Protocol). Es ermöglicht eine Authentisierung eines WLAN-Nutzers. In der einfachsten Form erfolgt dies über die Mobile Nummer. Konkret muss beim Anmelden in ein solches Netz die Mobile Nummer bekannt gegeben werden. Über diese Nummer wird dann ein Zugangscode übermittelt, der ein Anmelden ans WLAN-Netz ermöglicht. Die Mobile Nummer kann dann zentral gespeichert werden und ermöglicht eine Rückverfolgung bei kriminellen Aktivitäten.

Remote Authentication Dial in User Service (RADIUS)

Eine sicherere Variante ist die Verwendung eines RADIUS-Servers. RADIUS-Server können für beliebige Einwahl-Netze verwendet werden. Sie arbeiten nach dem AAA-Prinzip. A = Authentifizierung, A = Autorisierung und A = Abrechnung. Sie benötigen dazu aber eine zentrale Datenbank, um die Nutzer des Netzwerkes verwalten zu können.

RADIUS-Server stellen somit eine sichere Basis für jeden öffentlichen WLAN-Betrieb dar. So können sich z.B. Tagungsteilnehmende eines Kongresses über eine WEB-Seite identifizieren (Mobile Nummer) und ihre login Daten (Benutzername/Passwort) direkt eingeben. Danach können sie mit diesen Daten das WLAN nutzen. Allfälliger Missbrauch kann über die Mobile Nummer rückverfolgt werden.

Homeoffice

Durch die Pandemie 2020/22 wurden viele Arbeitnehmer gezwungen, Zuhause zu arbeiten. Für viele war dies vollkommen neu. Die meisten Firmen und Verwaltungen waren nicht optimal dafür vorbereitet. Es war zwar imposant anzuschauen, wie in Grossraumbüros die Bildschirme wie von Geisterhand gesteuert wurden. TeamViewer, als Fernwartungstool, war in vielen Fällen die einzige praktikable Lösung, welche die IT-Abteilungen anbieten konnten.

Homeoffice, zusammen mit Teilzeitarbeitsmodellen, lässt die Firmen durch verkleinerte Büroinfrastrukturen und reduzierten, flexiblen PC-Arbeitsplätzen Geld sparen. Nicht nur für Start-ups, sondern auch für etablierte Unternehmen stellt dies eine interessante Sparmöglichkeit dar.

Es stellt sich die Frage, welche Möglichkeiten bieten sich an, um Homeoffice sicher zu betreiben.

Virtual Private Network (VPN)

Das Virtual Private Network (VPN) bietet eine Verlängerung des Firmennetzwerkes direkt ins Homeoffice. Damit kann der Nutzer auf Firmendaten zugreifen, bzw. selbst erfasste Daten ablegen.

Das VPN kann auf der Ebene der Datenübertragung für die meisten Anwendungen als sicher eingestuft werden. Hingegen ermöglicht es den lokalen Anwendungen im Homeoffice einen direkten Zugang zu den Firmendaten, was ein permanentes Sicherheitsrisiko darstellt.

Terminalserver

Auf einem Server werden PCs simuliert, welche den Anwendern über ein Breitbandnetz zur Verfügung gestellt werden. Programme laufen zentral auf dem Terminalserver und speichern hier auch die Daten ab. Das eigene Gerät wird zu einem reinen Ein- und Ausgabegerät (Terminal). Diese Form eines Terminalservers nennt sich auch Virtual Desktop Infrastructure.

Somit kann den Mitarbeitenden im Homeoffice ein massgeschneidertes Programmpaket zur Verfügung gestellt werden, ohne dass sie selber etwas installieren oder updaten müssen.

Erfahrungen haben gezeigt, dass dies eine sehr hohe Serverleistung braucht, welche hohe Kosten verursacht.

TeamViewer

TeamViewer ist eigentlich ein Fernwartungsprogramm, welches für ein Fernsteuerung des Firmen PC von Zuhause aus genutzt werden kann. Dies stellt somit eine simple Homeoffice Lösung dar, welche für die meisten Bedürfnisse ausreicht. Allerdings stellt sich die Frage, wie sinnvoll ist es, zwei PCs zu betreiben. Nicht nur aus energietechnischen Gründen, sondern auch die Anschaffung und Wartung hat doppelt zu erfolgen.

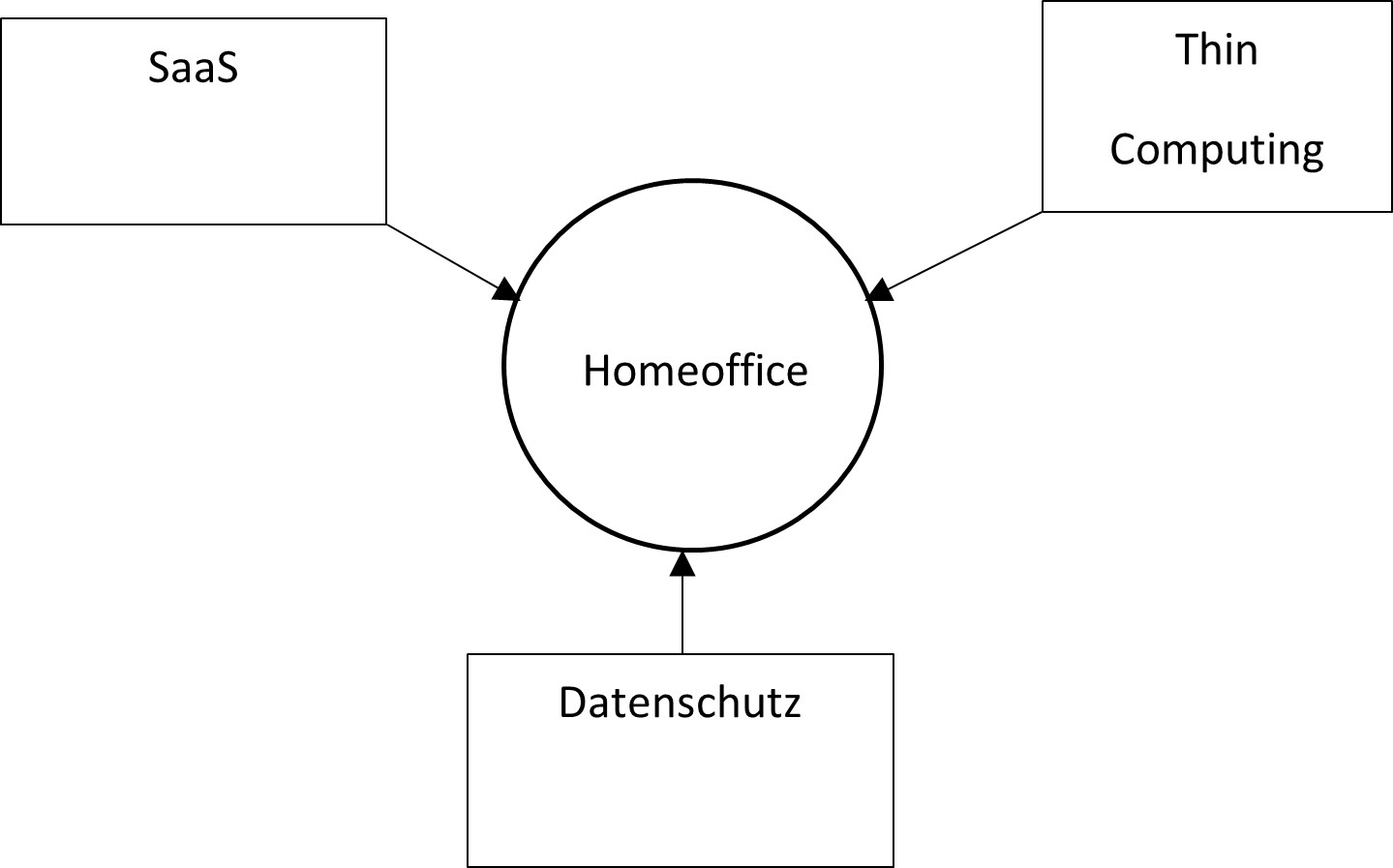

Skizze einer Homeoffice Lösung

Keine der vorgängig beschriebenen Möglichkeiten kann wirklich überzeugen. Je nach gewählter Lösung sind die folgenden Faktoren zu beachten:

-

- Es wird eine Breitbandverbindung vorausgesetzt

-

-

- Es können sowohl in der Firma als auch Zuhause Lizenzkosten anfallen

-

- Tendenziell höherer Hardwareaufwand

-

- Wartungsaufwand sowohl in der Firma als auch Zuhause

-

- Ziele von Hackerangriffen, sei es über die Funktionen oder über die genutzten Ports.

Natürlich kann durch eine optimierte Hard- und Softwarearchitektur und eine gute Schulung der Nutzer diese Schwierigkeiten umgangen werden. Trotzdem empfehle ich Ihnen, die erwähnten Möglichkeiten nur als Übergangslösung zu nutzen und die folgende Infrastruktur für ein Homeoffice zu forcieren, welche dann auch die Lösung für einen Arbeitsplatz in der Firma ist:

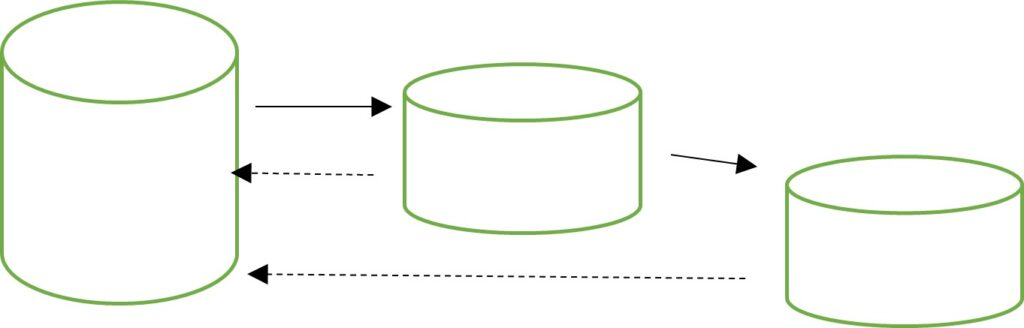

Abbildung ‑ Skizze einer Homeoffice Lösung

SaaS

Unter SaaS (Software as a Service) wird der Betrieb einer Applikation und deren Datenhaltung ausgelagert. Die Applikation ist als WEB-Lösung implementiert und kann über einen WEB-Browser genutzt werden. Somit sind keine lokalen Installationen mehr notwendig.

Ich möchte die Softwarehersteller ermuntern, alle Anwendungen (auch kleinere) als SaaS-Implementationen anzubieten. Solche Architekturen werden je länger je mehr die Basis für eine einfache, skalierbare und sichere IT-Infrastruktur bilden. Mehr dazu im Kapitel Cloud-Computing.

Thin Computing

Homeoffice, Mobile Computing, Coworking Spaces, Bring your own Device (BYOD) usw. sind Arbeitsformen, welche zunehmend an Bedeutung gewinnen.

Die fortschreitende Digitalisierung führt dazu, dass wir immer mehr digitale Lösungen einsetzen. Viele davon sind ideal fürs Smartphone. Aber auch für den traditionellen PC gibt es immer wieder neue Anwendungen. Die Installation und Wartung haben über dutzende, wenn nicht hunderte von PCs zu erfolgen. Sie ist komplex und bei Problemen kann ein grosser Aufwand entstehen. Das kostet Geld. Fehlt der Support, so sind die Mitarbeitenden frustriert, die Informatiklösung befriedigt nicht.

Die Thin Computing Architektur bietet in Kombination mit einem SaaS-Angebot eine einfache und sichere Lösung, welche den Wartungsaufwand für den PC minimiert. Konkret sollten die PCs neben dem Betriebssystem nur noch eine Office Applikation enthalten. Ein lokales Office Programm macht Sinn, so dass auch «off Line» ein Arbeiten in gewissen Bereichen möglich ist. Alles andere sollte über WEB Anwendungen zur Verfügung gestellt werden. Natürlich gibt es immer wieder Spezialsoftware, welche nicht in eine SaaS Umgebung passt. Sie kann immer noch lokal installiert werden.

Der Betrieb einer SaaS-Anwendung ist kostenaufwendig (Firewalls, leitungsfähige Hardware usw.). Dafür kann auf der Client Seite massiv Geld gespart werden. Einfache Geräte reichen aus, zudem spielt die «Glaubensfrage» Windows, Apple oder Linux keine Rolle mehr.

Von Zuhause, Unterwegs oder im Büro kann genau gleich gearbeitet werden. Aber auch die Teilzeitarbeit wird damit unterstützt. Die Firmen müssen keine teuren PC-Arbeitsplätze mehr installieren, welche nicht durchgängig genutzt werden. Für kleine Teilzeit-Pensen wäre eine BYOD Lösung unter diesen Voraussetzungen durchaus eine Alternative und könnte helfen, die Attraktivität solcher Arbeitsplätze zu steigern.

Datenschutz

Natürlich erfordern SaaS und Thin Computing ebenfalls einen Effort im Datenschutz bzw. in der IT-Sicherheit.

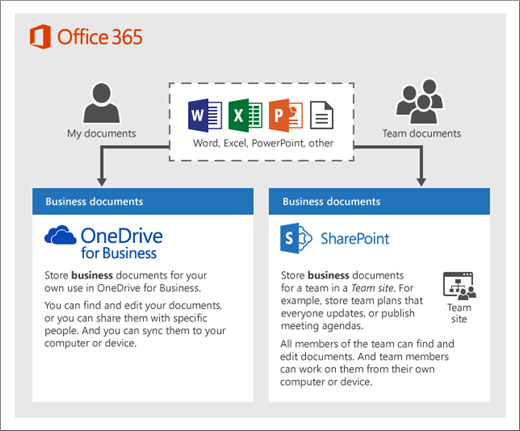

Betrachten wir dies Anhand der Office 365 Technologie in Kombination mit einem SharePoint. Ähnliche Lösungen gibt es auch von Google (Google Drive) oder von diversen anderen Anbietern.

Abbildung ‑ Typische Arbeitsumgebung (Quelle Microsoft)

Nutzer dieser Architektur können Daten lokal auf ihrem PC oder zentral im SharePoint ablegen. Es gibt die Möglichkeit über Links Daten auch mit aussenstehenden Personen zu teilen. Zwischen dem SharePoint und den lokalen PCs kann eine automatische Synchronisierung für bestimmte Ordner (Dateien) eingerichtet werden.

Für den Betrieb müssen die folgenden Sicherheitsmassnahmen ergriffen bzw. in Betracht gezogen werden:

-

- Angepasste Authentifizierung. Informationen dazu finden Sie im Kapitel Authentifizierung im Cloud-Computing.

-

-

- Automatische Überprüfung aller hochgeladenen Dateien auf Schadsoftware.

-

- Datensicherung der in einer SaaS Umgebung gespeicherten Daten (Siehe Kapitel Datensicherung und Archivierung)

-

- Aktives Bearbeiten von Benutzer*innen, Rollen, Ordner und Berechtigungen durch die Administratoren*innen in Zusammenarbeit mit den Mitarbeitenden. Damit wird gewährleistet, dass alle Teilnehmenden Zugriff auf die für sie bestimmten Daten und Verzeichnisse haben.

-

- Unmittelbares sperren des Zugriffs für Mitarbeitende, welche ausgetreten sind und keinen Zugriff mehr benötigen. Verwaiste Zugriffe stellen ein hohes Sicherheitsrisiko dar.

Schulung

Anwendungen

Unabhängig welche Architektur Sie betrieben, Sie kommen nicht darum herum, Ihre Mitarbeitenden in den Anwendungen zu schulen! Dies wird immer wieder sträflich vernachlässigt. Meistens redet man sich heraus mit dem Argument, die neue Software ist selbsterklärend, es braucht da nichts! Man kann ja auf YouTube sich gängige Videos dazu anschauen. Für IT-affine Personen mit einer hohen Kompetenz in Autodidaktik mag dies zutreffen. Nicht aber für jeden Ihrer Mitarbeitenden. Hier müssen Hilfen angeboten werden.

IT-Sicherheit

Mitarbeitende

Aber nicht nur bei den Anwendungen wird die Schulung gerne vernachlässigt, sondern auch bei der IT-Sicherheit. Es nützt nichts, nur in technische Anlagen zur IT-Sicherheit zu investieren, sondern es muss auch in die Mitarbeitenden in der Form von Schulung investiert werden. Dabei steht das Wecken des Bewusstseins (Awareness) von Gefahren im Vordergrund:

-

- Welche IT-Schutzmechanismen gibt es und wie funktionieren sie

-

-

- Erkennen und Schutz vor Phishing

-

- Erkennen und Schutz vor Trojaner

-

- Erkennen und Schutz vor CEO-Fraud

-

- Sichtbarkeit in Sozialen Medien

-

- Schutz vor Ransomware

Ein Schulung zu dieser Thematik finden Sie unter: Quiz Schutz vor Betrugsversuchen

Systemadministratoren

In den meisten Unternehmen sind die Systemadministrator*innen kompetent und erfahren. Bei neuen Technologien wird ihnen die Möglichkeit zur Schulung angeboten, welche sie gerne nutzen. Wo es nicht überall klappt ist die Kommunikation mit den Softwareanbietern. Es war erschrecken festzustellen, wie spät bei einer Citrix Sicherheitslücke die Systeme gepatcht wurden. Selbst die Berichte in der Tagespresse haben wenig bewirkt. Es dauerte Monate bis die letzten Systeme aktualisiert wurden.

Die Systemadministrator*innen sind verpflichtet sich über allfällige Fehler und Sicherheitslücken Ihrer zu betreuenden Software zu informieren. Die Hersteller bieten dazu diverse Kanäle wie Newsletter, Twitter usw. an.

Tritt eine solche Warnung auf, sind die Systemadministrator*innen verpflichtet unmittelbar zu reagieren und die entsprechenden Massnahmen zu ergreifen.

Cloud-Computing

Viele Unternehmen haben immer noch eine IT-Infrastruktur, welche aus der Anfangszeit des PC stammt. Unzählige PCs mit einem Betriebssystem und dutzenden von Programmen darauf. Die Mitarbeitenden speichern die Daten lokal oder über ein Netzwerk auf einem Dateiserver. Verwaltet wird dies zentral durch eine Verwaltungssoftware (Active Directory). Solche Architekturen sind nicht unproblematisch bezüglich der Verwundbarkeit durch Malware, da es keine Trennung zwischen Programmen (Applikationen) und Daten gibt. Zudem ist alles über ein Netzwerk miteinander verbunden. Cloud-Computing bietet hier eine Alternative. Applikationen können zum Beispiel lokal betrieben und die Daten in der Cloud abgelegt werden. Es gibt keine Netzwerkverbindung mehr zwischen den einzelnen Mitarbeitenden einer Firma. Malware müsste sich über den Cloud-Speicher verbreiten, wo sie sich weniger gut verstecken kann. Eine Cloud-Lösung hat auch Nachteile. Ein sorgfältiges Abwägen von Vor- und Nachteilen ist zwingend.

Vorteile Cloud-Computing

Die Vorteile des Cloud Computing liegen auf der Hand:

-

- In der Regel sicherer als eine Netzwerklösung

-

-

- Vielfach kostengünstiger als eine selber betriebene Netzwerklösung.

-

- Einfach skalierbar d.h. die benötigten Ressourcen werden vom Provider entsprechend zur Verfügung gestellt.

-

- Normalerweise keine Anfangsinvestitionen

-

- Keine eigene grosse IT-Infrastruktur

-

- …..

Nachteile Cloud-Computing

Ein paar Fragen, welche Sie an den Provider des Cloud Computing und an ihre Organisation stellen müssen, um die für Sie relevanten Nachteile herauszufinden:

-

- Verfüge ich jederzeit über eine Kopie aller Daten auf meiner lokalen Infrastruktur?

-

-

- Bietet der Provider mir einen Vertrag an oder sind es nur AGB, denen ich zuzustimmen habe? Sind die AGB für mich ok?

-

- Garantiert der Provider den Schutz meiner Daten? Wie garantiert er ihn?

-

- Kann ich einfach den Provider wechseln?

-

- Akzeptieren die Nutzer den Authentifizierungsvorgang?

-

- ……

Weitere Gedanken zum Cloud-Computing

Bei Ihren Überlegungen zum Cloud-Computing haben Sie noch die folgenden Punkte miteinzubeziehen:

-

- Je nach Ausgangssituation müssen Sie mit einer tieferen Verfügbarkeit rechnen wie ein selber betriebenes Netzwerk. Es kann aber auch genau umgekehrt sein. Je nachdem.

-

-

- Berücksichtigen Sie wenn möglich unterschiedliche Provider, damit bei Störungen nicht gerade alles ausfällt.

Möglichkeiten des Cloud-Computing

Das Cloud Computing kann sehr weit gehen. So können Sie sich nicht nur in eine Anwendung einmieten, sondern auch die Firewalls und Authentifizierung der Benutzer miteinbeziehen.

Es gibt auch Zwischenlösungen wie PaaS (Platform as a Service) d.h. Sie mieten nur eine Infrastruktur und betreiben darauf ihre Anwendung.

Authentifizierung im Cloud-Computing

Die Anwendungen verlangen eine Authentifizierung, was von vielen Benutzern als lästig empfunden wird. Optimierung macht diesbezüglich Sinn. Je nach Sicherheitsanforderungen gibt es folgende Möglichkeiten:

-

- 2- Faktor Authentifizierung (z.B. Passwort mit einem SMS-Code)

-

-

- Passwort mit hohen Anforderungen (Zeichensatz, Anzahl Zeichen)

-

- Nutzung des GEO IP-Filtering. Zugriffe aus gewissen Ländern können komplett gesperrt werden. Aber auch das umgekehrte ist möglich. Zugriffe aus bekannten Domänen (z.B. aus der eigenen Firma) können mit einer 1-Faktor Authentifizierung erfolgen.

-

- Für weniger kritische Anwendungen die Möglichkeit «Angemeldet bleiben» zulassen.

-

- Möglichkeit das SSO (Single Sign-on) zu nutzen, falls der Provider keine Daten über die Nutzer*innen sammelt. Für Privatanwendungen rate ich davon ab, da dies für das Erstellen von Benutzerprofilen verwendet wird.

Lokale Infrastruktur einer Cloud-Lösung

Für ein Unternehmen reduziert sich die verbaute Hardware stark. Es werden zwar noch Router und Switches gebraucht (ev. segmentiert für Internet, Telefon, Multimedia usw.) und einige PCs für die Wartung wie Datensicherung, Malwarescanner, Verwaltung der Cloud usw. Die PC-Arbeitsstationen sind einfach konfiguriert und nutzen, wenn immer möglich, Applikationen in der Cloud. Drucker werden über Internet-Druckeranbindungen angesprochen und stehen lokal zur Verfügung. Ev. braucht es noch ein über einen Radius-Server betriebenes WLAN, um temporäre Arbeitsplätze bedienen zu können (BYOD).

Den Systemadministratoren wird dadurch die Arbeit nicht ausgehen. Sie können sich aber vermehrt auf die Sicherheit ihrer Infrastruktur konzentrieren und müssen nicht Verantwortung über eine historisch gewachsene IT-Technologie übernehmen, welche um die Struktur eines PC-Betriebssystems herum entwickelt wurde.

Blacklists

Eine weitere wichtige Sicherheitsmassnahme ist das Sperren von gefährlichen Internet-Seiten. Als Verantwortlicher einer IT-Infrastruktur haben Sie ein Interesse, dass pornografische, gewaltverherrlichende oder verbotene Seiten nicht von Ihren Nutzer*innen besucht werden. Eine Möglichkeit dazu ist das Erstellen einer Blacklist im Router. Die meisten Router bieten diese Möglichkeit an. Nutzen Sie dies. Auch wenn solche Listen nie perfekt sind, sie helfen trotzdem, die Sicherheit Ihres Netzwerkes zu verbessern.

Fixfertige Listen finden Sie u.a. auch in GitHub. Z.B. unter

Die Listen sind sehr lang. Ev. reduzieren Sie damit die Leistungsfähigkeit Ihres Routers. Also testen Sie die Antwortzeiten Ihres Routers nach dem Laden solcher Listen, bevor Ihre Nutzer*innen reklamieren.

Malwarescanner

Funktionsprinzip

Ein Malwarescanner (auch Antivirenprogramm genannt) durchsucht das ganze Dateisystem nach Schadsoftware. Der Scanner läuft im Hintergrund und wird automatisch gestartet. Er durchsucht die Dateien nach Bitmustern (Signaturen), welche bekannte Schadsoftware aufweist. Somit hinken die Dateiscanner den neusten Bedrohungen immer hinterher. Noch nicht registrierte Schadsoftware wird als zero-day-malware bezeichnet. Wird eine Schadsoftware von einem Malwarescanner-Hersteller erkannt, wird ihre Signatur in der Datenbank erfasst. Erst danach ist eine Verteilung der Signatur an die lokalen Malwarescanner möglich, die Malware wird dadurch auch lokal bekannt. Sie kann nun aktiv gesucht werden. Erschwerend kommt aber dazu, dass sich die Malware tarnt und mutiert, um nicht erkannt zu werden. Die Malwarescanner haben wahrlich eine sehr anspruchsvolle Aufgabe zu lösen. Sie dürfen auch nicht zu viel Rechenzeit verbrauchen, wir wollen ja während dem Scanvorgang möglichst ungestört weiterarbeiten.

Einige Hersteller von Malwarescanner sind dazu übergegangen, gewisse Aufgaben in die Cloud zu verlegen. Sie benötigen deshalb weniger lokale Ressourcen und können auch schneller auf neue Bedrohungen reagieren.

Scannen von cloudbasierten Dateien

Sofern sich die Daten in einer Cloud direkt ins Dateisystem einbinden lassen, ist in den meisten Fällen ein Malwarescan darauf möglich. Auch Cloudlösungen, welche eine Synchronisierung mit einem lokalen Laufwerk anbieten (z.B. Backup and Sync für Google Drive) ermöglichen ein Scannen der Daten auf Schadsoftware.

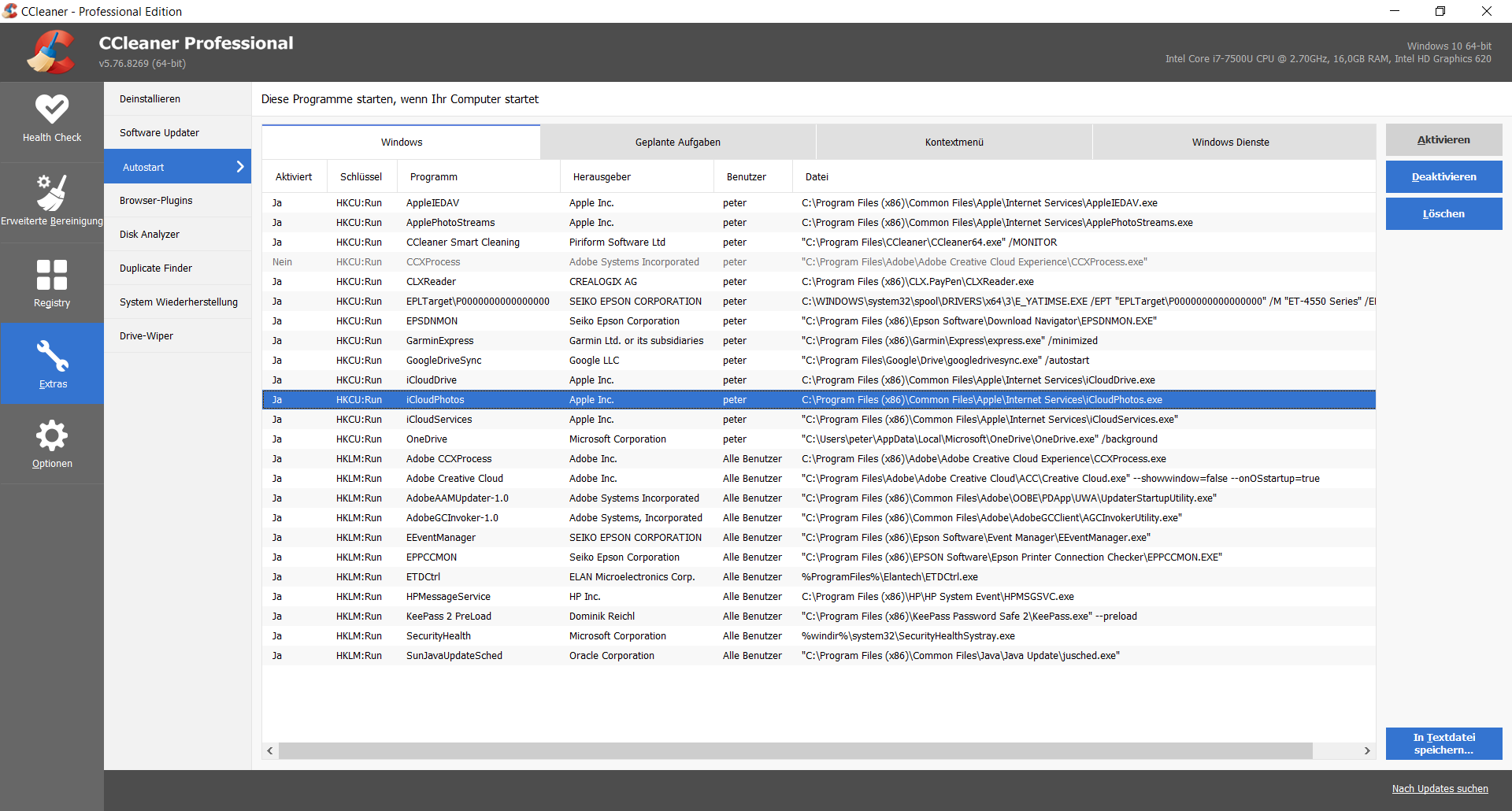

Manuelles Suchen nach Schadsoftware

Eine Schadsoftware wird durch eine Benutzeraktion, normalerweise unbewusst, installiert. Um nach einem Ausschalten des PC wieder aktiv zu sein, muss sie sich in den Autostart hineinschmuggeln. Natürlich wird sie auch hier alles unternehmen, um nicht entdeckt zu werden. Würden wir sie vom Autostart entfernen, wäre sie inaktiv. Allerdings hat sie sich ggf. bereits über das Netzwerk verbreitet, ein ebenfalls infizierter Computer würde dies erkennen und sie erneut aktivieren.

Somit ist eine Analyse der automatisch startenden Programme ein guter Ansatz, einen Malwarebefall zu entdecken. Eine Möglichkeit dazu bietet der CCleaner Professional (kostenpflichtig) von Piriform oder das Gratistool Autoruns.

Unter

Extras > Autostart

werden die automatisch gestarteten Programme und Dienste angezeigt.

Kontrollieren Sie hier die Reiter

-

- Windows

-

-

- Geplante Aufgaben

-

- Kontext Menü

-

- Windows Dienste

auf unbekannte Programme, Unstimmigkeiten zwischen Programmnamen, Hersteller und Speicherort. Ggf. suchen Sie über Google Informationen zu verdächtigen Namen.

Falls sich eine Schadsoftware ins Netz eingeschlichen hat

Für ein Unternehmen ist dies eine finanzielle Katastrophe. Trotz Ärger und Frust gilt es jetzt aber die Nerven zu behalten. Orientieren Sie sich an den folgenden Ratschlägen:

-

- Zahlen Sie kein Lösegeld bei einer Datenverschlüsselung. Es ist nicht garantiert, ob Sie die Daten damit entschlüsseln können.

-

-

- Bei einem Verschlüsselungstrojaner bleibt ihnen nichts anders übrig, als die Rechner neu aufzusetzen.

-

- Haben Sie den Verdacht, dass sich ein Trojaner ins Netzwerk eingeschlichen hat, aber noch nichts zerstört oder verschlüsselt hat, müssen Sie sofort handeln. Fahren Sie alle Netzwerkdienste herunter. Schalten Sie die PC aus. Analysieren Sie ein verdächtiges Gerät im abgesicherten Modus. Ev. müssen Sie dazu eine spezifische Scansoftware einsetzen, welche nicht auf Signaturen beruht. Informieren Sie sich in einschlägigen Foren, welche Scansoftware aktuell die grösste Wirksamkeit aufweist. Sie benötigen sie später ev. auch fürs Scannen der Datensicherungen.

-

- Ziehen Sie ein Neuaufsetzen der PCs in Betracht und stellen Sie die Daten von Ihrer Datensicherung wieder her. Überprüfen sie aber vorgängig, ob sich die Schadsoftware auch in die Datensicherung eingenistet hat. Dieses Vorgehen ist nicht unüblich. Selbst spezialisierte Firmen wie (Heise, 2020) haben diesen Weg gewählt.

Sandbox

Die verheerenden Angriffe durch den Trojaner Emotet haben aufgezeigt, dass Nutzer*innen bereit sind, Makroeinstellungen an einer Word-Datei zu ändern, sofern sie raffiniert und subtil darauf hingewiesen werden. Ist Emotet einmal im LAN, kann er so ziemlich jede beliebige Schadsoftware nachladen. Damit wird ein ganzes Unternehmen ins Chaos gestürzt.

Eine Möglichkeit dies zu verhindern wäre unter Windows 10 Pro die Sandbox zu aktivieren und die Nutzer*innen anzuleiten, den Internet Explorer und den E-Mail Client von der Sandbox zu verwenden. Eine allfällig eingefangenen Schadsoftware wäre in der Sandbox isoliert und kann keinen Schaden anrichten.

Es muss nicht die Sandbox von Windows 10 sein, es gibt auch weitere Produkte wie z.B. Sandboxie.

Sandboxen sind sicher, allerdings müsste konsequenterweise der Windows Internet Explorer vom Host-System entfernt werden, was nicht möglich ist. Die Gefahr, dass die Nutzer*innen den Explorer ausserhalb der Sandbox wählen ist gross, da wir gerne unseren Gewohnheiten folgen.

Dazu kommt, dass eine Schadsoftware eine Sandboxumgebung leicht erkennen kann. Sie wird sich still verhalten. Einmal herauskopiert, wird sie nicht zögern ihr Zerstörungswerk zu beginnen.

Trotzdem sollte die «Variante Sandbox» bei Sicherheitsüberlegungen einer IT-Architektur nicht von vornherein ausgeschlossen werden.

Datensicherung und Archivierung

Die Sicherung und Archivierung der Daten gehören zu den fundamentalen Aufgaben einer IT-Abteilung. Was einfach tönt, kann in der Praxis hoch komplex sein. Die folgenden Kapitel sollen helfen, für eine optimale und sichere Datenhaltung die richtigen Fragen zu stellen und hoffentlich auch Antworten zu finden.

Beschreibung

-

- Wie die Datensicherung zu erfolgen hat. Hinweis auf die verwendete Sicherungssoftware. Handhabung der Software.

-

-

- Wie die Datenwiederherstellung zu erfolgen hat. Gesamte Sicherung oder die Wiederherstellung einzelner Dateien bzw. Verzeichnisse.

-

- Wer für die Datensicherung verantwortlich ist.

-

- Wann Datensicherungen durchgeführt werden.

-

- Welche Daten gesichert werden müssen.

-

- Welche Speichermedien zu verwenden sind.

-

- Wo werden die Datensicherungen sicher aufbewahrt und wie werden sie beschriftet. Dabei muss darauf geachtet werden, dass der Ablageort örtlich getrennt vom Primärspeicher ist.

-

- Wie die Datensicherung vor Daten-Diebstahl zu schützen ist (zum Beispiel durch Verschlüsselung), abschliessbare Schränke usw.

-

- Wie lange eine Datensicherungen zu archivieren ist. Diesbezüglich ist auch die branchenspezifische (ev. gesetzlich vorgegebene) Belegpflicht zu beachten.

-

- Wann und wie Datensicherungen auf ihre Wiederherstellbarkeit überprüft werden.

-

- Welches Sicherungskonzept verwendet wird

-

- vollständige Sicherung

- differenzielle Sicherung (Es werden nur die seit der letzten vollständigen Sicherung veränderten oder neu hinzugekommenen Daten gesichert.)

- inkrementelle Sicherung (Es werden nur die seit der letzten Sicherung veränderten oder neu hinzugekommenen Daten gesichert.)

-

Architektur

-

- Sicherung der Daten, um bei einem Datenverlust im Primärspeicher (z.B. durch einen Verschlüsselungstrojaner, versehentliches Löschen usw.) die Daten möglichst schnell wiederherzustellen.

-

-

- Archivieren der Datensicherungen, um ältere Daten, welche nicht mehr im Primärspeicher sind, den Nutzer*innen wieder zur Verfügung zu stellen und um eine dritte Sicherung zu haben.

-

- Diese Architektur nennt sich auch 3-2-1 Datensicherung.

|

Arbeitsspeicher(Primärspeicher) Intern oder extern |

Sicherung | Archiv(Sekundärspeicher) | |||

| Lokation | Örtlich getrennt vom Sicherungs- und Sekundärspeicher | Örtlich getrennt vom Primär- und Sekundärspeicher | Örtlich getrennt vom Primär- und Sicherungsspeicher | ||

| Verwendungs-zweck | Dient als Arbeitsspeicher | Dient zur Wiederherstellung des Primärspeichers (teilweise oder ganz) | Dient zur Langzeitspeicherung der Daten | ||

| Betriebsart |

Aktiv Datenbank-Server und/oder Fileserver |

Passiv | Passiv | ||

| Speichermedium | SSD, Magnetdisks | Magnetdisks, -Tapes | Magnetdisks, -Tapes | ||

| Verfügbarkeit | Online | Offline | Offline | ||

| Datenorganisation | RAID oder ähnlich | Datensicherung nach dem Generationenprinzip | Ablage nach Datum |

Abbildung ‑ Architektur der Datensicherung und Archivierung

- Falls der Primärspeicher in der Cloud liegt, stellt sich die Frage, wie die Datensicherung eines Cloudspeichers umgesetzt werden kann. Grundsätzlich sind zwei Szenarien denkbar:

-

- Gewisse Cloudanbieter führen Lösungen in ihrem Angebot. Das Stichwort dazu lautet Disaster Recovery-as-a-Service (DRaaS). Falls Ihr Cloud-Provider dies anbietet, lohnt es sich einen Blick darauf zu werfen.

- Eine andere Möglichkeit wäre eine lokale Kopie der Daten auf einem PC zu führen und die Datensicherung darauf aufzubauen. Wir haben dies bereits im Malwarescanner kennengelernt.

-

Generationenprinzip

Das Generationenprinzip beschreibt die Verwaltung der einzelnen Datensicherungen unter Verwendung des Sicherungskonzeptes (vollständige Sicherung, inkrementelle oder differenzielle Sicherung)

Beispiel:

Am Monatsende wird eine Sicherung erstellt -> Grossvater (vollständige Sicherung, für Archiv)

Am Wochenende wird eine Sicherung erstellt -> Vater (vollständige Sicherung)

Am Tagesende wird eine Sicherung erstellt -> Sohn (differentielle Sicherung)

Idealerweise wird die Grösse der Speichermedien so gewählt, dass immer eine vollständige Generation darauf Platz findet. Dies verbessert die Übersicht und gewährleistet im Ernstfall eine schnelle Wiederherstellung. Typischerweise werden die Speichermedien im Rotationsprinzip eingesetzt. Veraltete Sicherungen werden überschrieben und die Speichermedien für die neueren Sicherungen wiederverwendet.

Schutz der Datensicherung

Durch das vermehrte Aufkommen von Verschlüsselungstrojaner ist man von der praktischen Online-Datensicherung (Sei es in eine Cloud, auf ein NAS (Network Array Storage) oder auf ein USB-Laufwerk) wieder abgekommen, da angeschlossene Sicherungsmedien auch verschlüsselt werden können.

Ein Offline-Datensicherung bietet mehr Sicherheit, obwohl sich auch hier ein Verschlüsselungstrojaner einnisten kann, um dann bei der Datensicherung oder Wiederherstellung zuzuschlagen. Allerdings besteht hier die Chance, dass ein Malwarescanner den Trojaner vor der Sicherung entdeckt und eliminieren kann.

Heute geht man davon aus, dass die eingesetzten Programme zur Datensicherung ähnlich robust gegen Malware gebaut sein müssen wie die Malwarescanner.

Falls Sie dem Datensicherungsprogramm vertrauen, bzw. es seine «Malwarefestigkeit» belegen kann, steht einer Online-Sicherung natürlich nichts im Wege. Im Falle eines Angriffes wird das Sicherungsprogramm mit aller Kraft verhindern, dass angeschlossen Sicherungsmedien nicht korrumpiert werden.

Andernfalls arbeiten Sie mit einer Offline-Datensicherung (z.B. in der Nacht) und nutzen das Generationenprinzip, welches auf nicht aktiv verbundenen Sicherungseinheiten basiert.

Sichern von Datenbanken

Bei einem Datenbankserver darf eine Datensicherung nur mit dem Sicherungsprogramm der Datenbank oder mit dafür spezialisierten Programmen durchgeführt werden. Diese Programme garantieren, dass nur von vollständigen Transaktionen eine Sicherung erstellt wird. Irgendein externes Sicherungsprogramm kennt die Transaktionen nicht und würde eine inkonsistente Datenbank sichern!

Konsultieren Sie in jedem Fall das Handbuch des Datenbankprogrammes.

Distributed-Denial-of-Service attack (DDoS)

Unter einem Distributed-Denial-of-Service attack (DDoS-Angriff) versteht man den Angriff von mehreren Bots (fernsteuerbare Programme) auf einen Knoten im Internet. Das Ziel ist, diesen Knoten zu überlasten und somit lahm zu legen. Die Gründe dazu reichen von Erpressung, politischen Absichten, Schädigung der Konkurrenz, bis zum Cyberwar von Staaten. Erfolgt der Angriff nur von einer Quelle, spricht man von einer Denial-of-Service attack (DoS). Um im Ernstfall gewappnet zu sein, sind vorbeugende Massnahmen zwingend notwendig.

Vorbeugende Massnahmen

-

-

- Keine unnötigen Dienste sind aktiviert, starke Authentisierung, SYN-Cookies sind aktiviert usw.

-

-

- Überwachen Sie Ihre Anwendung. Sie sollten den Angriff vor Ihren Kunden entdecken.

-

- Sind Sie vorbereitet auf ein GeoIP-Blocking. Sofern möglich, erstellen Sie ein Profil von essentiellen IP-Adressen von Ihren Nutzern und blockieren Sie alle Adressen, welche nicht in dieses Raster passen.

-

- Nutzen Sie verschiedene Internet-Zugänge, um bei einem Angriff nicht vollständig blockiert zu sein.

-

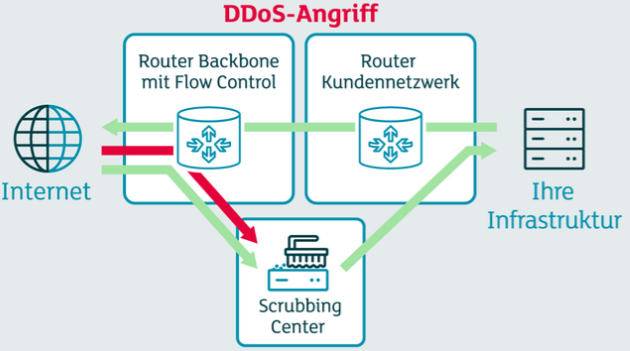

- Nutzen Sie einen temporären Hochleistungs-Firewall. Beispiel Scrubbing Center.

Abbildung ‑ Umleitung über ein Scrubbing Center (Quelle green)

Aktionen, falls ein Angriff festgestellt wird

-

-

- Ergreifen der vorbereiteten Massnahmen

-

-

- Falls Ihnen ein Schaden droht, erstatten Sie Anzeige.

-

- Zahlen sie kein Lösegeld

-

- Bei einem DoS-Angriff ist die Versuchung gross, «zurückzufeuern». Verzichten sie darauf. Sie machen sich strafbar. Unter Umständen kann die Staatsanwaltschaft solche Massnahmen anordnen.

Penetrationstest

Penetrationstest können viel über die Sicherheit eines Netzwerkes aussagen. Allerdings sind sie nicht ganz harmlos. Sie dürfen nur unter Rücksprache mit den Verantwortlichen durchgeführt werden. Auf keinen Fall dürfen zentrale Geräte wie Router, Firewalls, Dateiserver, Datenbankserver usw. während den normalen Arbeitszeiten geprüft werden. Es könnte sein, dass sie sich inaktiv schalten und neu gebootet werden müssen. Die Penetrationstest lassen sich am einfachsten mit einem Kali-Linux bzw. den darin mitgelieferten Testwerkzeugen durchführen.

Analyse des Netzwerkes (Subnetze)

Bei einem Penetrationstest macht es Sinn, zuerst den Firewall/Router eines Netzwerkes zu inspizieren. Durch ein login in den Router (Ev. auch beim Provider) können die folgenden Informationen herausgelesen werden:

-

- Aktuelle IP-Adresse des Routers im Internet

-

-

- Netzwerke z.B. 192.168.0.0

-

- Subnetzmaske und damit einen Hinweis auf die Subnetze und den möglichen IP-Adressbereich für den DHCP.

Mit dem Befehl

fping -a -g IP-Bereich

lässt sich nun ein Subnetz auf aktive Rechner durchsuchen.

-a nur aktive System anzeigen

-g Es kann ein Netz mit einer Subnetzmaske angegeben werden oder ein Bereich.

Beispiel: -g 192.168.1.0/24

Mehr Infos über: man fping

Wichtig

Es müssen alle Geräte eingeschaltet sein, ansonsten sie nicht überprüft werden können.

Beispiele für Subnetze

Maske:

11111111.11111111.1111111.00000000

Geräteteil: 11111111 > 0-255

Maske:

11111111.1111111.11111100.00000000

Geräteteil 11.11111111 > 0-3.255

Es empfiehlt sich, die Ausgabe des fping in eine Datei umzuleiten:

fping -a -g IP-Bereich > subn1.txt

Mit edit kann die Datei geöffnet werden, um ggf. unnötige Informationen zu entfernen.

Mit cat lässt sich der Inhalt der Datei anzeigen.

Nmap

Nmap wird in erster Linie für Portscanning (also das Untersuchen der Ports eines Hosts) eingesetzt. Die Möglichkeiten von Nmap wurden ständig erweitert. Dazu gehört das Erkennen von Betriebssystemen und Diensten, welche hinter den Ports stehen. Dies kann auch für die gezielte Suche von Schwachstellen genutzt werden.

Als erste könnte ein SYN-Scan durchgeführt werden. Er sendet ein SYN-Packet an eine bestimmte Portnummer und wartet das SYN/ACK ab. Danach bricht er mit einem RST-Packet ab. Damit wird überprüft, ob alle Ports angesprochen werden können (Ebner, 2020).

Nmap -sS -p- -Pn -iL subn1.txt

-sS Syn-Scan

-p- alle Ports

-Pn Phase der Hosterkennung wird übersprungen

-iL subnet1.txt Datei mit den Hosts

Mit Enter kann der Status des Scans abgefragt werden.

Wie Sie dabei feststellen, benötigen Nmap Befehle viel Zeit für die Abarbeitung. Da dabei auch Untersuchungen ablaufen, welche kaum problembehaftet sind, gibt es die Möglichkeit, spezifischer und auch vertiefter zu suchen. Dazu wurden die NSE-Scripts definiert. Unter

finden sich diverse Sammlung (Kategorien) von Scripts.

Interessant ist das Script Vuln (Vulnerability)

nmap –script vuln -iL subn1.txt

Werden dabei Warnungen wie CVE und der Datenbankhinweise OSVDB (Siehe Kapitel Begriffe) angezeigt, haben Sie eine Sicherheitslücke gefunden.

OpenVAS

OpenVAS gehört zu den wichtigsten Schwachstellenscanner.

Als erstes müssen Sie Kali aufdatieren (Siehe Kapitel Update von Kali-Linux), danach kann OpenVAS installiert werden.

OpenVAS installieren

sudo apt-get install gvm*

sudo gvm-setup

Wichtig: Verpassen Sie das am Schluss angezeigte Passwort nicht. Sie benötigen es später für das login.

Danach folgt der Start mit

sudo gvm-start

Zum Schluss müssen Sie den Internet Browser starten und die Seite mit der Adresse

öffnen. sudo apt-get install gvm*

sudo gvm-setup

Wichtig: Verpassen Sie das am Schluss angezeigte Passwort nicht. Sie benötigen es später für das login.

Danach folgt der Start mit

sudo gvm-start

Zum Schluss müssen Sie den Internet Browser starten und die Seite mit der Adresse

https://127.0.0.1:9392

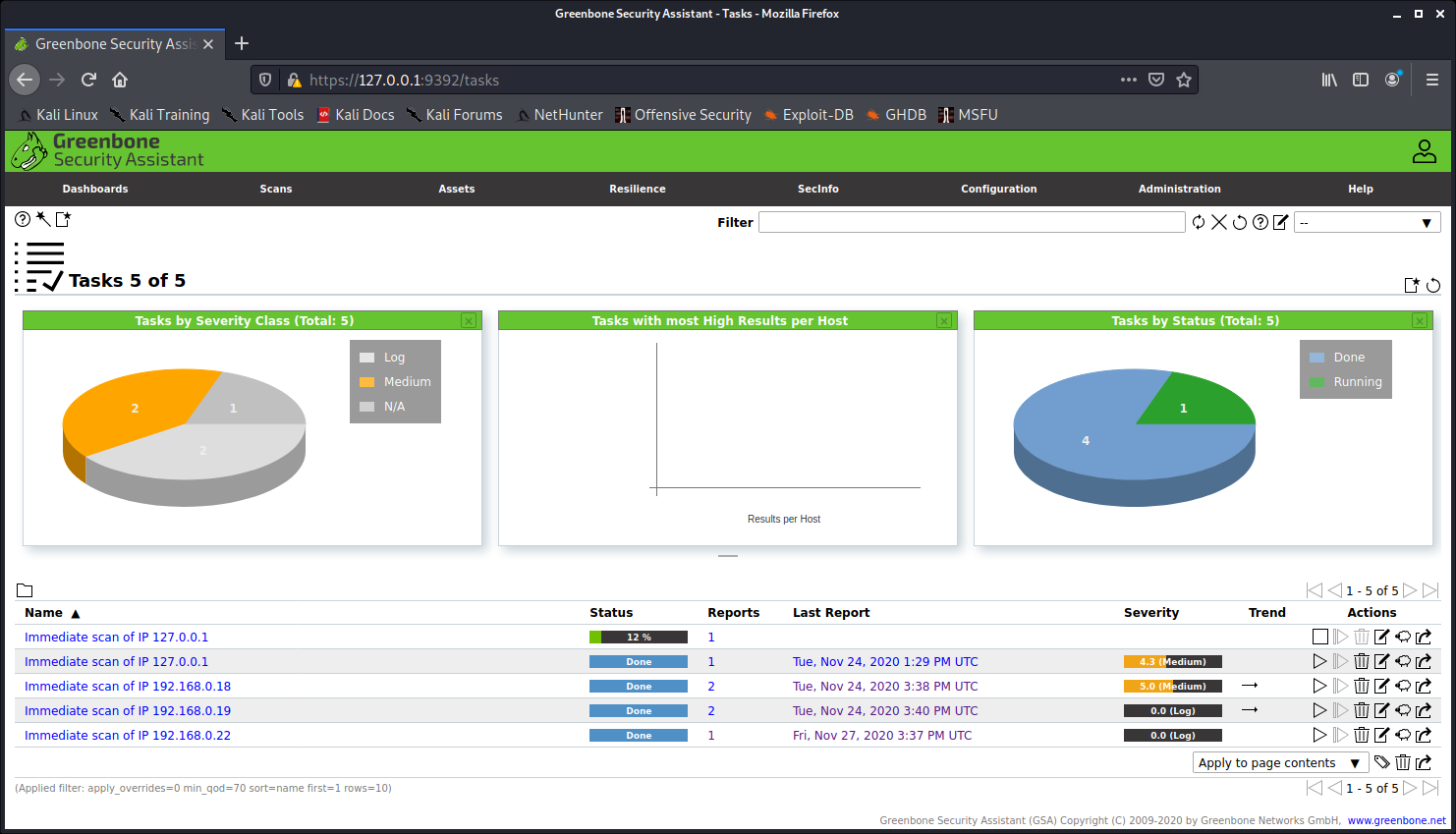

öffnen. Ignorieren Sie dabei ggf. den Hinweis «Unsichere Seite». Nach der Anmeldung präsentiert sich Ihnen das Dashboard von OpenVAS.

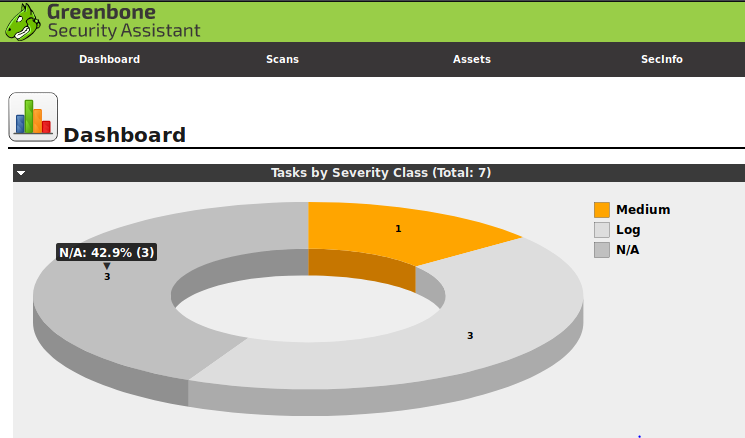

Mit OpenVAS arbeiten

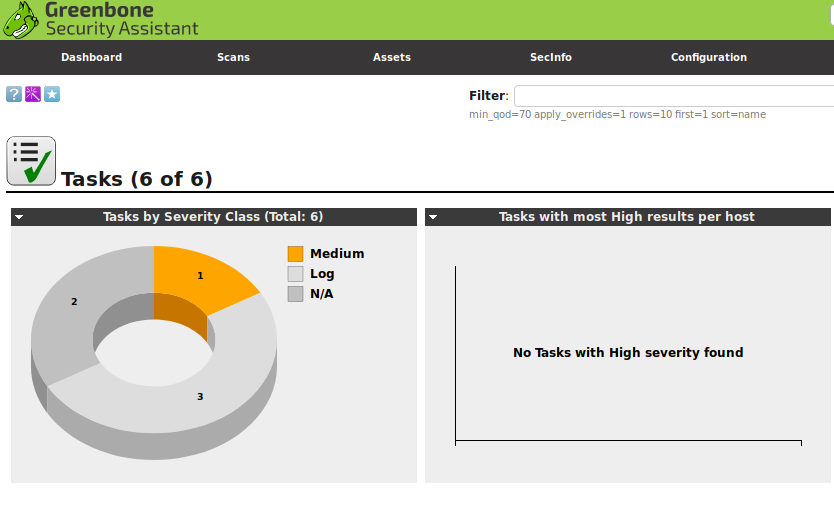

Abbildung ‑ Dashboard von OpenVAS

Wählen Sie unter Scans das Menü Tasks an:

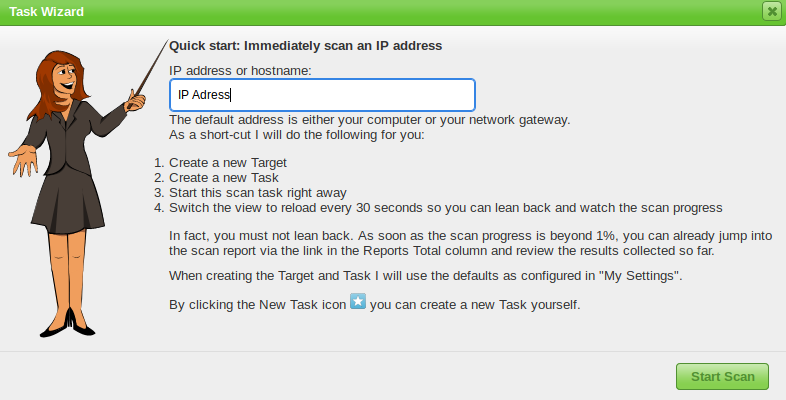

Mit dem Wizard (siehe Pfeil) lässt sich nun ein Scan starten:

Abbildung ‑ Start Scan von OpenVAS

Durch Eingabe der IP-Adresse lässt sich das entsprechende Gerät scannen.

Abbildung ‑ Resultate eines OpenVas Scan

Die Resultate können unten durch anwählen des <Last Reports> analysiert werden. Kontrollieren Sie die einzelnen Register im Report. Hilfe finden Sie meistens direkt durch Anklicken der einzelnen Themen. Dabei wird häufig auch auf die CVE (Common Vulnerabilities and Exposures) hingewiesen.

OpenVAS aktualisieren

Für einen Scan mit OpenVAS sollte vorgängig die Datenbank aufdatiert werden. Starten Sie dazu den folgenden Befehl:

sudo gvm-feed-update

Die Ports können Sie wie folgt updaten (ist allerdings nur mit dem Benutzer _gvm möglich)

sudo wget -q http://www.iana.org/assignments/service-names-port-numbers/service-names-port-numbers.xml -O /tmp/ports.xml

gvm-portnames-update /tmp/ports.xml

OpenVAS überprüfen

Mit dem folgenden Befehl können Sie die Installation überprüfen:

sudo gvm-check-setup

Management Detection and Respons (MDR)

Einführung

Für jeden Sicherheitsverantwortlichen stellt sich die Frage, ob sein Netzwerk nicht auch noch zusätzlich durch ein unabhängiges System permanent überwacht werden sollte. Er könnte hier auf ein Managed Detection and Response System zugreifen, welches von diversen IT-Dienstleistungsbietern angeboten wird.

Wie funktioniert ein MDR

(TREND Micro, 2021)

Managed Detection and Response (MDR) ist ein Dienst, der Unternehmen unterstütz, allfällige Bedrohungen auf ihre IT-Infrastruktur zu erkennen und entsprechend zu reagieren. Dabei kann dies durch eigens Personal oder auch in Zusammenarbeit mit einem externen Sicherheitsanbieter umgesetzt werden. Der Schutz reicht bis zu den Endpoints des zu überwachenden Netzwerkes. So kann der Empfang eines potentiell gefährlichen Anhanges eines Mails detektiert und der Benutzer alarmiert oder sogar sein PC blockiert werden. Dabei ist ein 24×7 Stunden Service zwingend, da die Bewertung eines permanenten Stroms von Alerts zu erfolgen hat.

Beispiel eines MDR

(Microsoft, 2020)

Eine Möglichkeit schnell und einfach zu einem MDR zu kommen ist das Produkt Azure Sentinel von Microsoft. Die Aktivierung ist einfach. Sie brauchen keine Hardware und müssen keine Software installieren. Dabei werden Verbindungen zu Microsoft 365 Defender, Office 365, Azure AD, Microsoft Defender for Identity und Microsoft Cloud App Security aufgebaut. Gewisse nicht Microsoft Produkte können ebenfalls verbunden werden. Jetzt kann es losgehen, allerdings braucht es Schulung und Erfahrung um mit einem solchen System zu arbeiten. Zudem sollte auch ein 24×7 Stunden Betrieb organisiert werden.

Begriffe

| Begriff | Erklärung |

| A (Resource) Record | Einem DNS-Namen eine IPV4 Adresse zugeordnet. |

| CNAME | Canonical Name in einem DNS, dem ein weiterer Name (Alias) zugeordnet werden kann |

| CERT-Bund | CERT-Bund (Computer Emergency Response Team for federal agencies, https://www.cert-bund.de/ |

| Credential | Berechtigungsnachweis (als Zugriff zu IT-Lösungen) |

| CPE |

Common Platform Enumeration z.B: cpe:/o:linux:kernel:2.6.0 |

| CVE | Common Vulnerabilities and Exposures (CVE – deutsch Gemeinsame Schwachstellen und Enthüllungen) ist ein Industriestandard, dessen Ziel die Einführung einer einheitlichen Namenskonvention für Sicherheitslücken und andere Schwachstellen in Computersystemen ist. https://cve.mitre.org/cve/cna.html |

| DHCP | DHCP (Dynamic Host Configuration Protocol) ermöglicht, angeschlossene Clients ohne manuelle Konfiguration der Netzschnittstelle in ein bestehendes Netz einzubinden. Nötige Informationen wie IP-Adresse, Netzmaske, Gateway, Name Server (DNS) und ggf. weitere Einstellungen werden automatisch vergeben. (Wikipedia, DHCP, 2020) |

| Exploit | Ausbeuten (Ausnutzung von Schwachstellen) |

| Ipv4 | Internet Protocol Version 4 mit einem 32 Bit Adressraum |

| Ipv6 | Internet Protocol Version 6 mit einem 128 Bit Adressraum |

| MAC | Die MAC-Adresse (Media-Access-Control-Adresse) ist eine eindeutige, fixe Adresse eines Netzwerkgerätes. |

| NVT | Network Vulnerability Test |

|

OVAL Defintiton OSVDB |

Open Vulnerability and Assessment Language Definition http://oval.mitre.org |

| Socket | TCP/IP Adresse und Portnummer |

| Subdomain | Lässt sich bei einem DNS einrichten. Sie kommt vor der eigentlichen Domain. Bsp. it.hess-pc.ch |

| Vulnerability | Verletzlichkeit, im Sinne von Schwachstellen in Computersystemen |

| Weiterleitung | Weiterleitung eines URL-Aufrufes auf einen anderen URL. |

Abbildung ‑ Begriffserklärung

Literaturverzeichnis

Bulger, A. (11 2020). OWASP TOP 10: Die zehn häufigsten Sicherheitsrisiken für Webanwendungen. Von https://www.diebestentop10.de/owasp-top-10-sicherheitsrisiken/ abgerufen

Ebner, J. (2020). Einstieg in Kali Linux. mitp.

Ebner, J. (2020). Einstig in Kali Linux. In J. Ebner, Einstieg in Kali Linux (S. 214). mitp Verlag.

Heise. (2020). Von https://www.youtube.com/watch?v=o4CyX-y42YA abgerufen

Kompendium, I. (10 2020). FIREWALLS UND DMZ – NETZWERKKOMPONENTEN. Von https://kompendium.infotip.de/netzwerkkomponenten-firewalls-und-dmz.html#:~:text=%20Firewalls%20und%20DMZ%20-%20Netzwerkkomponenten%20%201,Demilitarized%20Zone%29%20-%20die%20neutrale%20Zwischenzone%20More%20 abgerufen

LiBe.net. (2019). Von https://www.libe.net/Adressen-im-Netzwerk-anzeigen abgerufen

Microsoft. (April 2020). Grundlegendes zu TCP/IP-Adressierung und Subnetting. Von https://support.microsoft.com/de-de/help/164015/understanding-tcp-ip-addressing-and-subnetting-basics abgerufen

Microsoft. (16. 9 2020). What is Azure Sentinel. Von What is Azure Sentinel: https://docs.microsoft.com/en-us/azure/sentinel/overview abgerufen

Tim Philipp Schäfers. (2018). Hacking im WEB. Franzis Verlag.

TREND Micro. (Mai 2021). Managed Detection and Response. Von https://www.trendmicro.com/vinfo/de/security/definition/managed-detection-and-response abgerufen

VLAN vs Subnet. (11. Juli 2018). Von http://www.fiber-optic-transceiver-module.com/vlan-vs-subnet.html abgerufen

Wikipedia. (2019). Antivirenprogramme. Von https://de.wikipedia.org/wiki/Antivirenprogramm abgerufen

Wikipedia. (2020). DHCP. Von Dynamic Host Configuration Protocol: https://de.wikipedia.org/wiki/Dynamic_Host_Configuration_Protocol abgerufen

Wikipedia. (10 2020). Firewall. Von Firewall: https://de.wikipedia.org/wiki/Firewall abgerufen

Wikipedia. (2020). Wireless Local Area Network. Von https://de.wikipedia.org/wiki/Wireless_Local_Area_Network#Frequenzen_und_Kanäle abgerufen

Zisler, H. (2012). Computer-Netzwerke. Galileo Computing.

Zisler, H. (2012). Computer-Netzwerke. In H. Zisler. Galileo Computing